Stateful Packet Inspection (SPI) ist ein Schlüsselbegriff in der Netzwerksicherheit. Es ist eine Technik, die dein Netzwerk vor Bedrohungen schützt, indem sie den gesamten Datenverkehr im Kontext analysiert. In diesem Beitrag erfährst du alles über SPI – von den Grundlagen bis hin zu Best Practices.

Was ist Stateful Packet Inspection?

Stateful Packet Inspection, oft als SPI abgekürzt, ist eine Methode zur Überprüfung von Datenpaketen, die über ein Netzwerk gesendet und empfangen werden. Im Vergleich zu statischen Paketfiltern, die nur die Header-Informationen (wie Quell- und Ziel-IP-Adressen) prüfen, analysiert SPI den gesamten Datenverkehr und speichert den Kontext oder „State“ der Verbindungen.

Ein Blick in die Historie

SPI wurde erstmals in den frühen 1990er-Jahren von Check Point Software Technologies eingeführt, um dynamische und kontextbasierte Filterung zu ermöglichen. Die Idee war, statische Paketfilter zu erweitern und damit eine effizientere Erkennung von Bedrohungen zu erreichen.

Vergleich mit statischen Filtern

Ein statischer Paketfilter arbeitet nach festen Regeln, z. B. „Blockiere alle eingehenden Pakete, die nicht vom Port 80 (HTTP) kommen“. SPI hingegen verfolgt den Status jeder Netzwerkverbindung (wie z. B. HTTP, FTP, SSH), was ein detaillierteres Verständnis des Datenverkehrs ermöglicht. Eine Firewall mit SPI bietet dir eine dynamischere Lösung.

Wie funktioniert SPI?

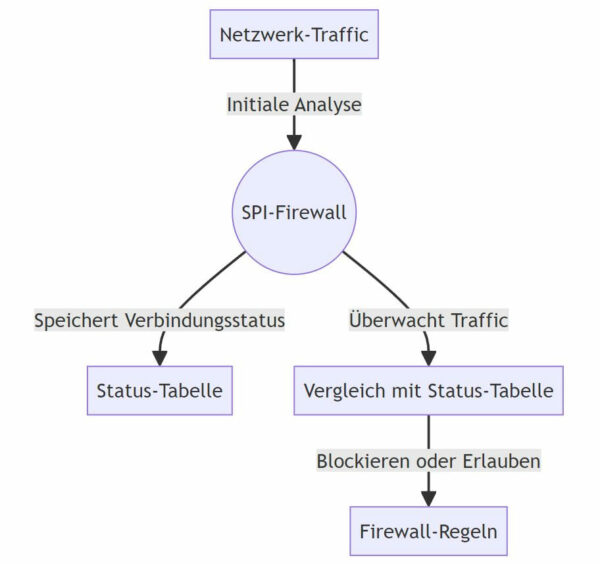

Der grundlegende Ablauf von SPI sieht wie folgt aus:

- Initiale Analyse: Bei der ersten Verbindung überprüft SPI das Paket und analysiert die Header-Informationen sowie Teile der Nutzlast.

- Verbindungsstatus speichern: Nach der Analyse speichert SPI den Verbindungsstatus in einer Tabelle. Diese enthält Informationen wie:

- Quell- und Ziel-IP-Adresse

- Quell- und Ziel-Port

- Verbindungsstatus (z. B. SYN, ACK)

- Protokoll-Typ (TCP, UDP usw.)

- Überwachung des Verkehrs: SPI überprüft jedes nachfolgende Paket, vergleicht es mit der Tabelle und erkennt dadurch, ob es Teil einer bestehenden Verbindung ist oder eine neue darstellt.

- Blockieren oder Erlauben: Basierend auf dem gespeicherten Verbindungsstatus und vordefinierten Sicherheitsregeln entscheidet SPI, ob ein Paket zugelassen oder blockiert wird.

Diagramm zur Veranschaulichung

Vorteile von SPI

Verbesserte Sicherheit

SPI behält den gesamten Verbindungsstatus im Blick und erkennt Bedrohungen effektiver. Zum Beispiel können abnormale Sequenzen von Datenpaketen oder Versuche, bestimmte Ports zu scannen, auf potenzielle Angriffe hinweisen.

Geringere Fehlalarme

Dank des Kontextwissens über die Verbindung verringert SPI die Anzahl der Fehlalarme. Ein statischer Paketfilter könnte legitimen Datenverkehr blockieren, wenn dieser auf ungewöhnlichen Ports stattfindet. SPI versteht jedoch den Zusammenhang und erlaubt solche Pakete, sofern sie Teil einer autorisierten Verbindung sind.

Flexibilität

SPI kann auf eine Vielzahl von Netzwerkprotokollen angewendet werden und ist nicht auf HTTP oder FTP beschränkt. Ob TCP, UDP oder ICMP – SPI ist flexibel genug, um alle gängigen Protokolle zu unterstützen.

Anwendungsfälle

Stateful Packet Inspection findet in verschiedenen Szenarien Anwendung:

- DDoS-Abwehr: Durch das Erkennen von ungewöhnlich hohen Paketvolumina kann SPI helfen, DDoS-Angriffe frühzeitig zu erkennen und einzudämmen.

- Port-Scanning-Schutz: SPI erkennt und blockiert verdächtige Port-Scanning-Versuche.

- Einhaltung von Compliance-Vorschriften: Viele Standards wie PCI-DSS verlangen eine kontextbasierte Paketinspektion.

Mögliche Schwachstellen und Herausforderungen

Ressourcenintensiv

Das Führen einer Verbindungstabelle und die Analyse jedes Pakets können ressourcenintensiv sein. Geräte mit SPI könnten in hochbelasteten Umgebungen langsamer arbeiten oder eine leistungsstarke Hardware benötigen.

Verschlüsselter Verkehr

Verschlüsselter Datenverkehr, insbesondere bei TLS (HTTPS), erschwert die genaue Analyse durch SPI, da der Dateninhalt nicht direkt zugänglich ist. In solchen Fällen kann SPI lediglich die Header-Informationen überprüfen.

Umgehungstechniken

Einige raffinierte Angreifer können spezielle Umgehungstechniken nutzen, wie z. B. Paketfragmentierung oder Timing-Angriffe, um SPI-basierte Firewalls zu täuschen.

Best Practices zur Implementierung

Regelmäßige Updates

Halte die Sicherheitsregeln deiner Firewall stets auf dem neuesten Stand. Cyberkriminelle entwickeln ständig neue Techniken, und regelmäßige Updates gewährleisten, dass deine Firewall mit aktuellen Bedrohungen umgehen kann.

Zusätzliche Sicherheitsebenen

SPI sollte als Teil einer umfassenden Sicherheitsstrategie betrachtet werden. Ergänze es durch zusätzliche Sicherheitsebenen wie IDS/IPS (Intrusion Detection/Prevention Systems) oder eine Web Application Firewall (WAF).

Protokoll- und Verbindungsdaten überwachen

Überprüfe regelmäßig die Protokoll- und Verbindungsdaten deiner SPI-Firewall. So erkennst du ungewöhnliche Aktivitäten frühzeitig und kannst Maßnahmen ergreifen, bevor ein größerer Schaden entsteht.

Zukünftige Trends

KI-gestützte Netzwerksicherheit

Mit dem Aufkommen künstlicher Intelligenz (KI) und maschinellen Lernens kann SPI durch Automatisierung und Mustererkennung in Echtzeit verbessert werden. Künstliche Intelligenz kann dabei helfen, unbekannte Bedrohungen effizienter zu erkennen.

Zero Trust Architektur

In einer Zero Trust Architektur wird jeder Netzwerkverkehr misstrauisch behandelt, auch interne Verbindungen. SPI kann hierbei eine wichtige Rolle spielen, indem es den Kontext jedes Datenpakets überprüft.

Glossar wichtiger Begriffe

- DDoS: Distributed Denial of Service, ein Angriff, bei dem ein Netzwerk mit Datenverkehr überschwemmt wird.

- Port-Scanning: Methode, um offene Ports auf einem Server zu identifizieren.

- TCP/UDP: Transportprotokolle für den Datenverkehr in Netzwerken.

Fazit

Stateful Packet Inspection ist eine mächtige Technologie, die dir hilft, dein Netzwerk vor Bedrohungen zu schützen. Durch die Analyse des Datenverkehrs im Kontext bietet sie eine wesentlich effektivere Sicherheit als einfache Paketfilter. Achte jedoch darauf, sie richtig zu implementieren und mit anderen Sicherheitstechnologien zu kombinieren, um bestmöglichen Schutz zu erreichen.

Bleib wachsam, und halte dein Netzwerk sicher!