Eine Sicherheitslücke im Smart Home kann mehr als nur lästig sein – sie kann dein Zuhause angreifbar machen. Denn viele Geräte, die für Komfort und Automatisierung sorgen, sind

Weiterlesen

Alles zu Heimnetzwerk und Smart Home

Diese Kategorie enthält Informationen über die Sicherheit von Heimnetzwerken, z. B. wie man sich vor Hackern und Malware schützen kann.

Eine Sicherheitslücke im Smart Home kann mehr als nur lästig sein – sie kann dein Zuhause angreifbar machen. Denn viele Geräte, die für Komfort und Automatisierung sorgen, sind

Weiterlesen

Stell dir vor, jemand hätte den Haustürschlüssel zu deinem Zuhause – und jeder wüsste, wo er liegt. Genau so ist es, wenn das Router-Passwort einfach nur „admin“ ist.

Weiterlesen

Hast du dir schon mal Gedanken darüber gemacht, wie sicher dein Heimnetzwerk eigentlich ist? Viele von uns nutzen täglich WLAN, um ins Internet zu gehen, Filme zu streamen

Weiterlesen

In kleinen Büros wird die Netzwerksicherheit oft unterschätzt – dabei sind gerade kleine Unternehmen zunehmend Ziel von Cyberangriffen. Vielleicht denkst du, dass dein Büro nicht interessant genug für

Weiterlesen

In einer Welt, in der Cyberangriffe immer raffinierter werden, bietet Zero Trust Security ein völlig neues Sicherheitskonzept. Anders als traditionelle Ansätze, die darauf basieren, dass Benutzer innerhalb eines

Weiterlesen

Stell dir vor, du sitzt in einem Café, surfst im WLAN und ahnst nichts Böses. Doch unbemerkt von dir könnte ein Angreifer deinen gesamten Datenverkehr mitlesen – und

Weiterlesen

In einer zunehmend digitalisierten Welt ist unsere Online-Sicherheit wichtiger denn je. Täglich loggen wir uns in zahlreiche Konten ein – von sozialen Netzwerken über E-Mail-Dienste bis hin zu

Weiterlesen

Stell Dir vor, Du erhältst eine E-Mail von Deinem Chef – oder zumindest sieht es so aus. Im Anhang befindet sich ein wichtiger Vertrag, den Du sofort öffnen

Weiterlesen

In der heutigen digitalen Welt ist es super wichtig, dass wir unsere Daten schützen. Wir nutzen täglich viele Online-Dienste, zum Beispiel für Einkäufe, Online-Banking oder um mit unseren

Weiterlesen

RC4, kurz für Rivest Cipher 4, ist eine der bekanntesten und am weitesten verbreiteten Stromchiffren in der Welt der Kryptografie. Entwickelt wurde RC4 im Jahr 1987 von Ronald

Weiterlesen

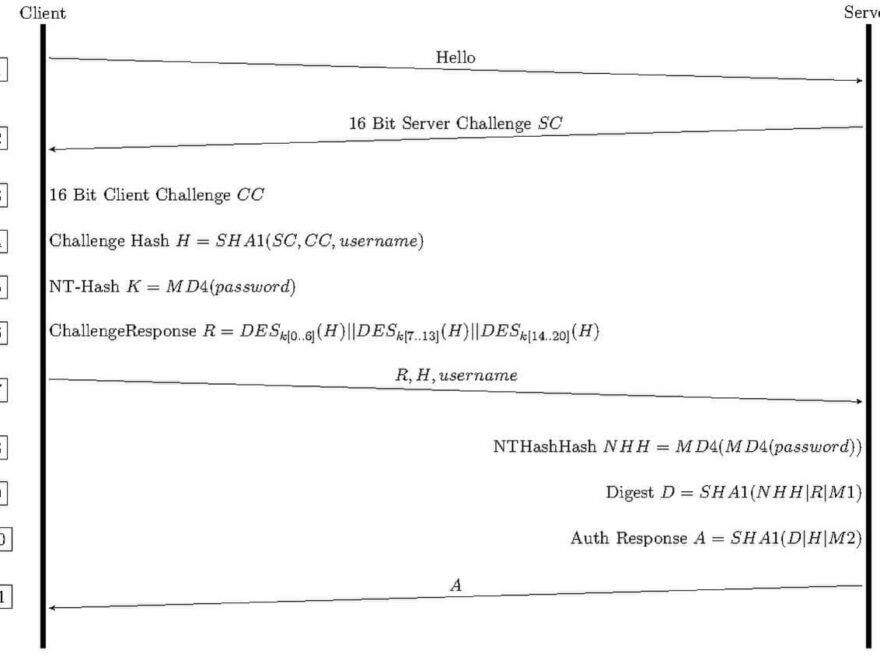

CHAP, das Challenge Handshake Authentication Protocol, ist ein unverzichtbares Werkzeug in der Welt der Netzwerksicherheit. Wenn du dich fragst, wie Netzwerke sicherstellen, dass nur autorisierte Benutzer Zugang erhalten,

Weiterlesen

In einer Welt, in der digitale Sicherheit immer wichtiger wird, spielt das hybride Verschlüsselungsverfahren eine entscheidende Rolle. Doch was verbirgt sich hinter diesem komplex klingenden Begriff? Stell dir

Weiterlesen

Das Internet ist ein Ort voller Möglichkeiten, aber auch voller Gefahren. Damit du sicher surfen kannst, kommt das Online Certificate Status Protocol, kurz OCSP, ins Spiel. Doch was

Weiterlesen

Datenschutz und Sicherheit sind heutzutage extrem wichtig, oder? Besonders im digitalen Zeitalter, wo so viele private und sensible Informationen online ausgetauscht werden. Da kommt OpenPGP ins Spiel. Wenn

Weiterlesen

In einer Welt, in der digitale Kommunikation allgegenwärtig ist, gewinnt ein Thema immer mehr an Bedeutung: Kryptografie. Doch was verbirgt sich hinter diesem komplexen Begriff? Und warum sollte

Weiterlesen

Heute tauchen wir gemeinsam in die spannende Welt des Port-Scannings ein. Klingt erstmal kompliziert, oder? Keine Sorge, ich erkläre dir alles so einfach wie möglich, damit du auch

Weiterlesen

Heute tauchen wir zusammen in die spannende Welt der Kryptografie ein, genauer gesagt in die Elliptic Curve Cryptography (ECC). Klingt kompliziert? Keine Sorge, ich mache es dir leicht

Weiterlesen

Stell dir vor, du wohnst in einem Haus ohne Türschloss. Jeder könnte einfach reinspazieren und deine Sachen durchwühlen. Unangenehme Vorstellung, oder? Genau so ist es mit deinem Netzwerk,

Weiterlesen

Interessierst du dich für IT und Netzwerke? Dann bist du hier genau richtig. Heute erkläre ich dir, was SSH ist und wie du es nutzen kannst. SSH steht

Weiterlesen

Hast Du Dich jemals gefragt, wie sicher Deine Daten im Internet wirklich sind? Ob beim Online-Banking, beim Einkaufen oder beim Versenden sensibler Informationen – die Sicherheit Deiner Daten

Weiterlesen