Wenn du dich fragst, was TCP/IP eigentlich ist und wie es funktioniert, dann bist du hier genau richtig! TCP/IP ist eine der wichtigsten Technologien, die das Internet und Computernetzwerke antreiben. Ohne TCP/IP wären wir nicht in der Lage, E-Mails zu senden, im Web zu surfen oder online zu shoppen. Aber was genau ist TCP/IP, wie funktioniert es und warum ist es so wichtig?

In diesem Artikel werfen wir einen Blick darauf, was TCP/IP wirklich ist und erklären es auf verständliche Weise. Nachdem du diesen Artikel gelesen hast, wirst du ein grundlegendes Verständnis von TCP/IP haben und wissen, warum es so wichtig für unsere digitale Welt ist.

Was ist TCP/IP?

TCP/IP, kurz für Transmission Control Protocol/Internet Protocol, ist eine Suite von Kommunikationsprotokollen, die für den Austausch von Daten in Computernetzwerken entwickelt wurden. Es bildet das Rückgrat des Internets und ermöglicht es Computergeräten, miteinander zu kommunizieren und Informationen auszutauschen, unabhängig davon, wo sie sich auf der Welt befinden.

Das Transmission Control Protocol (TCP) ist dafür verantwortlich, dass Datenpakete fehlerfrei und vollständig von einem Computergerät zum anderen übertragen werden. Es gewährleistet auch, dass die Daten in der richtigen Reihenfolge ankommen, indem es ein Bestätigungsverfahren verwendet, das sicherstellt, dass Datenpakete, die verloren gehen, erneut gesendet werden.

Das Internet Protocol (IP) ist für die Zustellung von Datenpaketen von einem Computergerät zum anderen verantwortlich. Es ist für die Adressierung und das Routing von Datenpaketen durch Computernetzwerke zuständig. IP führt Adressierung, Fragmentierung, Kapselung, Entkapselung, Routing und Diffusion von Daten durch das Netzwerk aus. IPv4 ist die ursprüngliche Version von IP, während IPv6 eine aktualisierte Version ist, die größere Adressräume und eine verbesserte Sicherheit bietet.

Zusammen arbeiten TCP und IP, um eine sichere und zuverlässige Übertragung von Datenpaketen in Computernetzwerken zu gewährleisten. Ohne TCP/IP wären viele der digitalen Funktionen und Anwendungen, die wir heute als selbstverständlich betrachten, nicht möglich.

Die Geschichte von TCP/IP

TCP/IP hat eine lange Geschichte, die bis in die frühen Tage des Internets zurückreicht. Die ursprünglichen Protokolle wurden in den 1970er Jahren am Xerox PARC (Palo Alto Research Center) entwickelt, als Computer in den Forschungseinrichtungen begannen, miteinander zu kommunizieren.

In den frühen 1980er Jahren begannen das US-Verteidigungsministerium und die National Science Foundation damit, TCP/IP als Standard für die Kommunikation zwischen Computernetzwerken zu fördern. Dies führte schließlich zur Entstehung des modernen Internets, das auf TCP/IP als primäres Kommunikationsprotokoll setzt.

Im Laufe der Jahre wurden viele Updates und Verbesserungen an TCP/IP vorgenommen, um die wachsenden Anforderungen des Internets und der digitalen Welt zu erfüllen. Die Entwicklung von IPv6 war ein bedeutender Schritt, um den Adressraum zu erweitern und das Netzwerk sicherer zu machen.

Heute bleibt TCP/IP die Grundlage des Internets und ist unerlässlich für die weltweite Vernetzung von Computergeräten, die uns helfen, in Kontakt zu bleiben und Informationen auszutauschen.

Wie funktioniert TCP/IP?

Das TCP/IP-Modell beschreibt, wie Daten über Netzwerke, insbesondere das Internet, übertragen werden. Dabei wird ein systematischer Ansatz verwendet, bei dem Daten in Pakete unterteilt und durch verschiedene Netzwerkschichten gesendet werden. Hier ist ein detaillierter Überblick darüber, wie TCP/IP funktioniert:

1. Datenverpackung und -übertragung

- Anwendungsschicht: Alles beginnt auf der Anwendungsschicht, wo Anwendungsprotokolle wie HTTP, FTP oder SMTP Daten generieren, die gesendet werden sollen. Diese Daten werden für die Übertragung vorbereitet, indem sie in ein Format gebracht werden, das von anderen Schichten verstanden werden kann.

- Transportschicht: Hier kommen TCP oder UDP ins Spiel. TCP (Transmission Control Protocol) segmentiert die Daten in kleinere Einheiten, die als Segmente bekannt sind. Es bietet eine fehlerfreie, geordnete und zuverlässige Übermittlung, indem es sicherstellt, dass alle Segmente den Empfänger erreichen und korrekt wieder zusammengesetzt werden können. UDP (User Datagram Protocol) ist eine einfachere Alternative, die schneller ist, aber keine Garantie für die Lieferung oder die Reihenfolge der Daten bietet.

- Internetschicht: Die Segmente werden dann in IP-Pakete eingekapselt, die zusätzliche Routing-Informationen enthalten, wie die IP-Adressen des Senders und des Empfängers. Das Internet Protocol (IP) ist dafür verantwortlich, dass diese Pakete ihren Zielort finden, indem es die Pakete durch verschiedene Netzwerke routet.

- Netzzugangsschicht: Schließlich bereitet die unterste Schicht die IP-Pakete für die Übertragung über das physische Netzwerk vor. Hier werden die Pakete in Rahmen (Frames) verpackt, die die notwendigen technischen Informationen für die Übertragung über Medien wie Kabel oder Funk enthalten.

2. Datenübertragung und -empfang

- Versenden der Daten: Die Datenpakete werden über das physische Netzwerkmedium, wie Ethernet-Kabel oder WLAN, gesendet. Sie passieren verschiedene Netzwerkgeräte wie Router und Switches, die die Pakete basierend auf ihren IP-Adressen weiterleiten.

- Empfangen der Daten: Sobald die Datenpakete ihren Zielort erreichen, werden sie durch die Schichten des Empfängers in umgekehrter Reihenfolge verarbeitet:

- Die Netzzugangsschicht erkennt die ankommenden Rahmen und extrahiert die IP-Pakete.

- Die Internetschicht analysiert die IP-Header, um sicherzustellen, dass die Pakete am richtigen Ort sind, und leitet sie gegebenenfalls an höhere Schichten weiter.

- Die Transportschicht nimmt die TCP-Segmente oder UDP-Nachrichten entgegen und stellt die Daten wieder her. Bei TCP wird außerdem überprüft, ob alle Segmente angekommen sind und die Daten in der richtigen Reihenfolge sind.

- In der Anwendungsschicht werden die rekonstruierten Daten den entsprechenden Anwendungen zur weiteren Verarbeitung übergeben.

3. Fehlerkontrolle und -management

- TCP: TCP verwendet Bestätigungen (ACKs), um den Empfang von Paketen zu bestätigen. Wenn Pakete verloren gehen oder beschädigt werden, fordert TCP eine erneute Übertragung an. TCP verwendet auch Fenstersteuerungsmechanismen, um zu vermeiden, dass das Netzwerk oder der Empfänger überlastet wird.

- UDP: Bei UDP gibt es keine solche Fehlerkorrektur oder Flusskontrolle, was bedeutet, dass Anwendungen, die UDP verwenden, entweder den Verlust von Daten tolerieren müssen oder ihre eigenen Methoden zur Fehlerbehandlung implementieren.

Das Zusammenspiel dieser Schichten und Prozesse ermöglicht eine robuste und flexible Datenübertragung über das Internet und andere TCP/IP-Netzwerke.

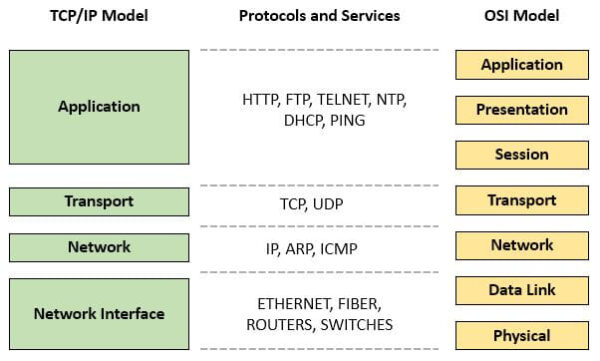

Die Protokollschichten von TCP/IP

Das TCP/IP-Modell, auch bekannt als Internet-Protokoll-Stack, umfasst mehrere Schichten, die die Kommunikation über das Internet ermöglichen. Jede Schicht des Modells hat eine spezifische Aufgabe und arbeitet mit den anderen Schichten zusammen, um Daten von einem Host zu einem anderen zu übertragen. Hier sind die vier grundlegenden Schichten des TCP/IP-Modells:

Anwendungsschicht (Application Layer):

- Diese Schicht befasst sich mit Anwendungsprotokollen und Endbenutzerprozessen.

- Sie stellt sicher, dass Softwareanwendungen Netzwerkdienste effektiv nutzen können.

- Beispiele für Protokolle auf dieser Schicht sind HTTP (Hypertext Transfer Protocol), SMTP (Simple Mail Transfer Protocol) und FTP (File Transfer Protocol).

Transportschicht (Transport Layer):

- Die Transportschicht stellt die Ende-zu-Ende-Kommunikation zwischen Hostsystemen sicher und verwaltet den Datenfluss.

- Sie ist verantwortlich für die Fehlererkennung und -behebung sowie die Flusskontrolle, die sicherstellt, dass Daten nicht zu schnell für die Empfangsanwendung gesendet werden.

- Die Hauptprotokolle dieser Schicht sind TCP (Transmission Control Protocol), das eine zuverlässige Verbindung gewährleistet, und UDP (User Datagram Protocol), das eine schnellere, aber weniger zuverlässige Übertragung bietet.

Internetschicht (Internet Layer):

- Auch als Netzwerkschicht bekannt, ist diese Schicht hauptsächlich für die Wegfindung und Adressierung verantwortlich.

- Ihr Hauptprotokoll ist das IP (Internet Protocol), das Datenpakete (IP-Pakete) adressiert und routet.

- IP ermöglicht es, dass Daten über verschiedene Netzwerke hinweg ihren Bestimmungsort erreichen, und kann sowohl IPv4 als auch IPv6 umfassen.

Netzzugangsschicht (Network Access Layer):

- Auch als Link Layer bekannt, handelt es sich um die unterste Schicht des TCP/IP-Modells.

- Sie befasst sich mit den physischen Aspekten der Netzwerkkommunikation, wie der Datenübertragung über das physische Medium, einschließlich der Steuerung, wie Daten auf das Medium geschrieben und von ihm gelesen werden.

- Diese Schicht umfasst alles von der Netzwerkkarte bis zu den technischen Aspekten des Ethernet-Protokolls und anderen Technologien wie Wi-Fi.

Jede Schicht des TCP/IP-Modells hat ihre spezifischen Funktionen, arbeitet aber eng mit den a

Der Aufbau von IP-Adressen und Subnetzmasken

Eine IP-Adresse ist eine eindeutige numerische Identifikation, die einem Computergerät zugewiesen wird, um es in einem Netzwerk zu lokalisieren und zu identifizieren. IP-Adressen werden als Zahlenblöcke dargestellt und können entweder öffentlich oder privat sein.

Eine öffentliche IP-Adresse ist eine, die von einem Internet-Service-Provider (ISP) zugewiesen wird und extern im Internet sichtbar ist. Private IP-Adressen, auf der anderen Seite, werden im Netzwerk selbst verwendet und sind nicht extern zugänglich.

Eine Subnetzmaske wird verwendet, um das Netzwerk zu segmentieren und zwischen verschiedenen Teilen des Netzwerks zu unterscheiden. Es bestimmt, welcher Teil der IP-Adresse für das Netzwerk verwendet wird und welcher Teil für einzelne Computergeräte reserviert ist.

Eine typische IP-Adresse sieht so aus: 192.168.0.1, wobei jeder Abschnitt der Nummer 0 bis 255 entsprechen kann. Die Subnetzmaske definiert, welcher Teil der Adresse für das Netzwerk (in diesem Beispiel 192.168.0) und welcher Teil für das individuelle Gerät (in diesem Beispiel 1) bestimmt ist.

Eine typische Subnetzmaske würde wie folgt aussehen: 255.255.255.0. Dies bedeutet, dass die ersten drei Abschnitte der IP-Adresse für das Netzwerk reserviert sind und der letzte Abschnitt für das individuelle Gerät bestimmt ist.

Der Aufbau von IP-Adressen und Subnetzmasken ist sehr wichtig für die Planung von Netzwerken und die Problembehebung bei Netzwerkproblemen. Es ermöglicht auch die sichere Kommunikation zwischen verschiedenen Netzwerken und die sichere Identifizierung von Computergeräten in einem Netzwerk.

TCP/IP-Netzwerkarchitektur

TCP/IP arbeitet auf einer hierarchischen Netzwerkarchitektur. Jede Schicht der Netzwerkarchitektur bietet eine bestimmte Funktion und baut auf der Arbeit der darunterliegenden Schichten auf.

Die erste Schicht ist die physische Schicht, die für die Übertragung von Bits über eine Verbindung wie Kabel oder WLAN verantwortlich ist. Auf dieser Schicht werden Netzwerkkabel, Router, Hubs, Switches und andere Geräte verwendet.

Die nächste Schicht ist die Datenebene, auch als Data Link Layer bekannt. Diese Schicht nutzt die MAC-Adresse eines Computergeräts, um Nachrichten zwischen Knotenpunkten im Netzwerk auszutauschen. Der Data Link Layer ist auch dafür verantwortlich, die Daten in Frames zu organisieren und Fehlerkorrekturen durchzuführen.

Die folgende Schicht ist die Netzwerkschicht, wie bereits erwähnt, auch als Internet Layer bekannt. Die Netzwerkschicht hebt auf dieser Schicht die Informationen auf die Logik der Netzwerkarchitektur. Über diese Schicht werden Netzwerkadressen vergeben und Routen zwischen Netzwerksektoren konfiguriert. Auf dieser Ebene nutzt man das Internet Protocol (IP).

Die vierte Schicht ist die Transport-Schicht, wie auch schon genannt, bekannt als Transport Layer. Die Transport-Schicht legt den Fokus auf die Übertragung von Datenpaketen zwischen hostbasierten Anwendungen. Diese Schicht nutzt das Transmission Control Protocol (TCP) oder das User Datagram Protocol (UDP), um Daten zwischen den jeweiligen Anwendungen zu transportieren.

Schließlich gibt es noch die Anwendungsschicht, auch als Application Layer bekannt. Diese Schicht beinhaltet Anwendungen wie E-Mail-Clients, Webbrowser und Filesharing-Anwendungen. Jede Anwendung nutzt spezifische Protokolle, um Daten in einem für die jeweilige Anwendung geeigneten Format zu organisieren und zu strukturieren.

Zusammenarbeitend, bietet diese hierarchische Netzwerkarchitektur die funktionale Grundlage für TCP/IP und ermöglicht Computergeräten, zu kommunizieren und Informationen auszutauschen.

IPv4 vs. IPv6

IPv4 und IPv6 sind die beiden Versionen des Internet Protocol, die im TCP/IP-Netzwerkbetrieb verwendet werden. Während IPv4 das ältere Protokoll ist, das ursprünglich in den 1980er Jahren entwickelt wurde, bietet IPv6 eine aktualisierte und verbesserte Version.

Ein begrenztes Angebot an verfügbaren IP-Adressen war einer der wichtigsten Gründe für die Entwicklung von IPv6. IPv4 bot nur 4,3 Milliarden eindeutige IP-Adressen, was aufgrund der enormen Anzahl von Internetnutzern und weiteren Geräten schnell zur Erschöpfung des Adressraums führte. IPv6 bietet eine viel größere Anzahl von Adressen, nämlich ungefähr 3,4×10^38, was nahezu unendlich sein dürfte.

Ein weiteres wichtiges Merkmal von IPv6 ist seine verbesserte Sicherheit. IPv6 enthält integrierte Sicherheitsfunktionen wie Verschlüsselung und Authentifizierung, die eine höhere Stufe der Datensicherheit bieten als IPv4.

Obwohl IPv6 Vorteile gegenüber IPv4 bietet, wird IPv4 weiterhin in vielen Netzwerken weltweit verwendet, da eine Umstellung auf IPv6 ein komplexes und kostenintensives Unterfangen ist. Nicht alle Geräte und Anwendungen unterstützen IPv6, und viele Organisationen haben noch keine Pläne, auf IPv6 umzusteigen.

Eine Zukunft mit IPv6 ist jedoch sicher und es wird erwartet, dass IPv4 in den kommenden Jahren allmählich durch IPv6 ersetzt wird. Die Umstellung auf IPv6 ist ein wichtiger Schritt, um sicherzustellen, dass der Bedarf an IP-Adressen in einer zunehmend vernetzten Welt gedeckt ist und gleichzeitig ein höheres Maß an Sicherheit und Schutz der Daten im Netzwerk gewährleistet wird.

Stand: 14.02.2026 / * = Affiliate Links / Bilder von der Amazon Product Advertising API

TCP und UDP: Wofür werden sie verwendet?

Sowohl TCP als auch UDP werden in der Transport-Schicht von TCP/IP eingesetzt, um Daten zwischen hostbasierten Anwendungen zu transportieren. Obwohl sie den gleichen Zweck erfüllen, gibt es Unterschiede in ihrem Betrieb und in den Anwendungen, für die sie am besten geeignet sind.

TCP wird allgemein für Anwendungen verwendet, bei denen eine zuverlässige Verbindung erforderlich ist, die Daten in der richtigen Reihenfolge überträgt und Paketverluste minimiert. Dies umfasst Anwendungen wie E-Mail, Webbrowser und Dateiübertragungen. TCP ist auch sehr gut geeignet, um die Latenz zu kontrollieren, indem es die Datenübertragungsrate anpasst, um Verstopfungen im Netzwerk zu vermeiden.

UDP hingegen wird häufig für Anwendungen eingesetzt, die eine hohe Geschwindigkeit erfordern, indem sie Fehler und andere Kontrollaufgaben für schnellere Übertragungen vermeiden. Es ist am besten für Anwendungen wie Streaming-Video oder Gaming geeignet, bei denen Geschwindigkeit und Kontinuität wichtiger sind als die Zuverlässigkeit der Übertragung.

Es ist wichtig zu beachten, dass UDP keine Kontrolle über die Reihenfolge der empfangenen Nachrichten hat und keine End-to-End-Fehlerkorrektur bietet. Wenn Fehlerkorrekturen benötigt werden, ist TCP die bessere Option.

Insgesamt bieten sowohl TCP als auch UDP unterschiedliche Vorteile und sind für verschiedene Anwendungen am besten geeignet. Es ist wichtig zu verstehen, welche Option für eine bestimmte Anwendung am besten geeignet ist, um eine optimale Leistung und Zuverlässigkeit zu gewährleisten.

TCP/IP-Fehlerbehebung

Es gibt verschiedene Methoden zur Fehlerbehebung im TCP/IP-Netzwerkbetrieb. Eine der häufigsten ist die Verwendung von Befehlen wie „ping“, „tracert“ oder „ipconfig“ auf einem Windows-Computer.

Der Befehl „ping“ wird verwendet, um zu überprüfen, ob eine Verbindung zwischen einem Computergerät und einem anderen Gerät im Netzwerk besteht. Es sendet eine Signalanforderung an eine bestimmte IP-Adresse und wartet auf eine Antwort. Wenn der ping erfolgreich ist, bedeutet dies, dass eine Verbindung zwischen den beiden Geräten besteht.

Der Befehl „tracert“ wird verwendet, um die Route zwischen einem Computergerät und einem anderen Gerät im Netzwerk zu verfolgen. Es zeigt an, wo Nachrichten verloren gehen und wo Verzögerungen auftreten.

Der Befehl „ipconfig“ wird verwendet, um Informationen über die IP-Adresse des Computers, die Subnetzmaske und die Standard-Gateway-Adresse anzuzeigen. Es zeigt auch Informationen über Netzwerkadapter an, einschließlich ihrer physischen Adresse.

Weitere Möglichkeiten zur Fehlerbehebung im TCP/IP-Netzwerkbetrieb umfassen die Überprüfung der Verbindungskabel und Netzwerkhardware auf Fehler und die Überprüfung der Konfiguration von Netzwerkdiensten und -protokollen.

Nicht funktionierende Verbindungen innerhalb eines Netzwerks können durch Verwendung der oben genannten Methoden aufgespürt werden, um Fehler zu finden. Des Weiteren gibt es auch Netzwerk-Tools, um bei der Fehlerbehebung im Netzwerk zu helfen. Wenn Sie noch unsicher sind, sollte man Experten hinzuziehen, um eine schnellstmögliche Lösung zu gewährleisten.

TCP/IP-Sicherheit

Die Sicherheit im TCP/IP-Netzwerkbetrieb ist von höchster Bedeutung, da Daten durch das Netzwerk übertragen werden und diese möglicherweise von Dritten abgefangen oder manipuliert werden könnten. Um die Sicherheit im Netzwerk zu gewährleisten, müssen verschiedene Maßnahmen ergriffen werden.

Eine Möglichkeit zur Verbesserung der Sicherheit besteht darin, Firewalls zu implementieren, um unautorisierter Zugriff auf das Netzwerk zu verhindern. Einrichtung von Passwörtern und Einschränkung von Benutzerkonten, um unerwünschte Zugriffe zu verhindern, sind auch gute Alternativen.

Ein wichtiger Aspekt der TCP/IP-Sicherheit ist die Verschlüsselung. Die Verwendung von Verschlüsselungstechniken wie Secure Sockets Layer (SSL) und Transport Layer Security (TLS) stellt sicher, dass die Daten während der Übertragung verschlüsselt sind. In der Regel wird dies von Webbrowsern bei der Übertragung von Daten z.B. durch HTTPS aktiviert.

Es ist auch wichtig, regelmäßig Sicherheitsupdates und -patches zu installieren, um Schwachstellen im Betriebssystem und in Anwendungen zu beheben. Backup- und Wiederherstellungskonfigurationen sind ebenfalls wichtig, um sicherzustellen, dass im Falle von Datenverlust oder Netzwerkausfall schnell auf eine Sicherheitskopie zurückgegriffen werden kann.

Letztendlich ist die TCP/IP-Sicherheit ein fortlaufender Prozess, der ständige Überwachung und Anpassungen erfordert. Es ist entscheidend, dass Organisationen und Unternehmensnutzer stets bestrebt sind, ihr Netzwerk zu schützen, indem sie bewährte Praktiken anwenden und Sicherheitsrisiken proaktiv identifizieren und angehen.

Zusammenfassung und Fazit

TCP/IP ist das grundlegende Protokoll, das für die Kommunikation in Netzwerken und im Internet verwendet wird. Es besteht aus verschiedenen Schichten, die jeweils unterschiedliche Aufgaben ausführen. TCP und UDP sind die beiden Übertragungsprotokolle in der TCP/IP-Netzwerkarchitektur, die für verschiedene Anwendungen geeignet sind. IPv4 ist das ältere Protokoll, während IPv6 eine aktualisierte und verbesserte Version ist.

Die TCP/IP-Sicherheit ist ein fortlaufender Prozess, der regelmäßige Überwachung und Anpassungen erfordert, um sicherzustellen, dass das Netzwerk und die Daten sicher sind.

Ich vermute, Presentation- und Application-Layer sind hier etwas durcheinander geraten. Im Text steht Presentation als oberste Schicht, in der Grafik aber richtigerweise Application.

Hallo,

stimmt, wurde natürlich sofort korrigiert…