Hast du dich jemals gefragt, wie all diese Computer miteinander kommunizieren? Nun, dafür gibt es etwas Magisches namens „Computer-Netzwerk“! Stell dir vor, du sitzt zu Hause an deinem Laptop und kannst sofort mit deinen Freunden auf der ganzen Welt chatten, Dateien teilen oder online spielen. Das alles ist möglich, weil Computer-Netzwerke existieren. Sie ermöglichen es Computern, sich miteinander zu verbinden und Informationen auszutauschen.

In diesem Artikel werde ich dir erklären, was ein Computer-Netzwerk ist, wie es funktioniert und warum es in unserer vernetzten Welt so wichtig ist.

Also mach dich bereit, in die faszinierende Welt der Computer-Netzwerke einzutauchen!

Was ist ein Computer-Netzwerk und warum sind sie wichtig?

Ein Computer-Netzwerk ist eine Verbindung mehrerer Computer und/oder anderer elektronischer Geräte, die miteinander kommunizieren und Informationen austauschen können. Diese Kommunikation kann über Kabel, Drahtlosverbindungen oder eine Kombination aus beiden erfolgen.

Netzwerke sind in unserer heutigen vernetzten Welt von entscheidender Bedeutung. Hier sind einige Gründe, warum sie wichtig sind:

- Informationsaustausch: Netzwerke ermöglichen den einfachen und schnellen Austausch von Informationen zwischen Benutzern, Computern und Geräten, unabhängig von ihrem Standort. Dies erleichtert die Zusammenarbeit, verbessert den Zugriff auf Ressourcen und beschleunigt wichtige Entscheidungsprozesse.

- Ressourcenauslastung: Durch die gemeinsame Nutzung von Ressourcen wie Druckern, Speicherplatz und Software können Netzwerke effizientere Arbeitsabläufe ermöglichen und Kosten senken.

- Datenübertragung: Netzwerke ermöglichen die Übertragung großer Datenmengen in kurzer Zeit. Dies ist besonders für Unternehmen wichtig, die große Dateien wie Video- oder Audiodateien übertragen müssen.

- Zugriff auf das Internet: Netzwerke stellen den Benutzern den Zugriff auf das Internet zur Verfügung, was eine Vielzahl von Informationen und Diensten ermöglicht. Dies ist für Unternehmen unverzichtbar, um Kunden zu erreichen, online zu verkaufen und mit der Welt verbunden zu bleiben.

- Sicherheit: Netzwerke ermöglichen auch die Implementierung von Sicherheitsmaßnahmen wie Firewalls und Verschlüsselung, um Daten vor unbefugtem Zugriff zu schützen.

Zusammenfassend sind Computer-Netzwerke von großer Bedeutung, um die Kommunikation und den Informationsaustausch zu erleichtern, Ressourcen effizient zu nutzen, den Zugang zum Internet zu ermöglichen und die Sicherheit der Daten zu gewährleisten. Sie sind das Rückgrat unserer vernetzten Welt und spielen eine entscheidende Rolle in Unternehmen, Bildungseinrichtungen und im täglichen Leben.

Welche verschiedenen Arten von Computer-Netzwerken gibt es?

Es gibt verschiedene Arten von Computer-Netzwerken, die je nach ihren Eigenschaften und ihrem Anwendungsbereich klassifiziert werden können. Hier sind einige der häufigsten Arten von Computer-Netzwerken:

- LAN (Local Area Network): Ein LAN ist ein Netzwerk, das sich auf einen begrenzten geografischen Bereich beschränkt, z. B. ein Bürogebäude, eine Schule oder ein Wohnheim. Es ermöglicht die Kommunikation und den Informationsaustausch zwischen verschiedenen Geräten innerhalb des Netzwerks.

- WLAN (Wireless Local Area Network): Ein WLAN ist ein drahtloses LAN, das es Geräten ermöglicht, über Funkverbindungen miteinander zu kommunizieren. Diese Art von Netzwerk ermöglicht die Mobilität und den drahtlosen Zugriff auf Ressourcen.

- WAN (Wide Area Network): Ein WAN ist ein Netzwerk, das sich über große geografische Gebiete erstreckt, z. B. über mehrere Städte oder sogar Länder hinweg. Das Internet ist ein Beispiel für ein großes WAN. Diese Art von Netzwerk ermöglicht die Kommunikation zwischen entfernten Standorten.

- MAN (Metropolitan Area Network): Ein MAN ist ein Netzwerk, das sich über eine Stadt oder ein größeres geografisches Gebiet erstreckt. Es ermöglicht die Kommunikation zwischen verschiedenen Standorten innerhalb dieses Bereichs.

- VPN (Virtual Private Network): Ein VPN ist ein sicheres Netzwerk, das über das öffentliche Internet aufgebaut wird. Es ermöglicht Benutzern den sicheren Zugriff auf Ressourcen von entfernten Standorten aus.

- CAN (Campus Area Network): Ein CAN ist ein Netzwerk, das sich auf den Campus einer Hochschule oder Universität erstreckt. Es ermöglicht die Kommunikation und den Informationsaustausch zwischen verschiedenen Gebäuden und Einrichtungen auf dem Campus.

- SAN (Storage Area Network): Ein SAN ist ein Netzwerk, das für die Speicherung und den Zugriff auf große Datenmengen optimiert ist. Es wird häufig in Unternehmen eingesetzt, um den zentralisierten Zugriff auf Speicherressourcen zu ermöglichen.

Dies sind nur einige Beispiele für verschiedene Arten von Computer-Netzwerken. Es gibt noch weitere spezialisierte Netzwerke wie PAN (Personal Area Network), das die Kommunikation zwischen persönlichen Geräten in unmittelbarer Nähe ermöglicht, sowie HAN (Home Area Network), das die Vernetzung von Geräten in einem Haushalt ermöglicht.

Des Weiteren gibt es auch spezifische Netzwerke für bestimmte Branchen oder Zwecke. Beispiele hierfür sind industrielle Netzwerke, die in Fabriken und Produktionsstätten eingesetzt werden, oder medizinische Netzwerke, die in Krankenhäusern und medizinischen Einrichtungen existieren.

Zusammenfassend gibt es viele verschiedene Arten von Computer-Netzwerken, die den unterschiedlichen Anforderungen und Umgebungen gerecht werden. Die Wahl des richtigen Netzwerks hängt von Faktoren wie der Größe des Netzwerks, dem geografischen Bereich, der benötigten Bandbreite, der Sicherheit und den spezifischen Anwendungsanforderungen ab.

Was sind die grundlegenden Komponenten eines Computer-Netzwerks?

Ein Computer-Netzwerk besteht aus mehreren grundlegenden Komponenten, die zusammenarbeiten, um die Kommunikation und den Informationsaustausch zwischen den Geräten zu ermöglichen. Hier sind die wichtigsten Komponenten eines Computer-Netzwerks:

- Endgeräte: Dies sind die Geräte, die mit dem Netzwerk verbunden sind und Informationen senden oder empfangen können. Beispiele für Endgeräte sind Computer, Laptops, Smartphones, Tablets, Drucker und Server.

- Netzwerk-Medien: Das sind die physischen Verbindungen, über die die Daten zwischen den Geräten übertragen werden. Es kann sich um Kabel (Ethernet-Kabel, Glasfaserkabel) oder drahtlose Verbindungen (Wi-Fi, Bluetooth) handeln.

- Netzwerk-Switches: Switches sind Geräte, die den Datenverkehr innerhalb des Netzwerks leiten, indem sie die Datenpakete an das richtige Zielgerät weiterleiten. Sie ermöglichen die effiziente Kommunikation zwischen den Geräten.

- Router: Router verbinden verschiedene Netzwerke miteinander. Sie leiten die Datenpakete zwischen den Netzwerken weiter und bestimmen den besten Weg für die Datenübertragung. Router sind entscheidend für die Kommunikation zwischen unterschiedlichen Netzwerken, wie z.B. dem Heimnetzwerk und dem Internet.

- Netzwerkprotokolle: Protokolle legen die Regeln und Standards fest, nach denen die Daten in einem Netzwerk übertragen und verarbeitet werden. Beispiele für Netzwerkprotokolle sind TCP/IP (Transmission Control Protocol/Internet Protocol) für die Datenübertragung im Internet und Ethernet für lokale Netzwerke.

- Netzwerk-Sicherheit: Die Sicherheit ist eine wichtige Komponente eines Netzwerks, um die Daten vor unbefugtem Zugriff zu schützen. Firewalls, Verschlüsselungstechnologien und Zugriffskontrollen sind einige der Sicherheitsmechanismen, die in einem Netzwerk implementiert werden können.

- Netzwerkmanagement: Das Netzwerkmanagement umfasst die Überwachung und Verwaltung des Netzwerks, um einen reibungslosen Betrieb sicherzustellen. Dies umfasst die Konfiguration von Geräten, die Überwachung der Netzwerkaktivität, die Fehlerbehebung, das Aktualisieren von Software und das Durchführen von Wartungsarbeiten.

Zusätzlich zu diesen grundlegenden Komponenten können auch Netzwerkprotokolle wie DHCP (Dynamic Host Configuration Protocol) zur automatischen IP-Adresszuweisung, DNS (Domain Name System) zur Namensauflösung von Hostnamen und VPN (Virtual Private Network) zur sicheren Verbindung über das Internet hinzugefügt werden.

Es ist wichtig zu beachten, dass die Komplexität und der Umfang der Komponenten eines Computer-Netzwerks je nach Art und Größe des Netzwerks variieren können. Ein kleines Heimnetzwerk kann beispielsweise aus nur wenigen Endgeräten und einem einzigen Router bestehen, während ein Unternehmensnetzwerk mehrere Switches, Router, Firewalls und andere erweiterte Komponenten umfassen kann.

Insgesamt arbeiten all diese Komponenten zusammen, um die reibungslose Kommunikation und den Austausch von Informationen in einem Computer-Netzwerk zu ermöglichen. Jede Komponente erfüllt eine spezifische Aufgabe und ist von entscheidender Bedeutung für das effiziente Funktionieren des Netzwerks.

Wie funktionieren Netzwerktopologien wie Stern, Bus und Ring?

Netzwerktopologien beschreiben die Struktur und den Aufbau eines Computer-Netzwerks. Es gibt verschiedene Arten von Topologien, darunter die Stern-Topologie, die Bus-Topologie und die Ring-Topologie. Hier ist eine Erklärung, wie diese Topologien funktionieren:

- Stern-Topologie: In der Stern-Topologie sind alle Geräte in einem Netzwerk über ein zentrales Gerät, den Switch oder die Netzwerkzentrale, miteinander verbunden. Jedes Gerät hat eine separate Verbindung zum zentralen Punkt. Dies erleichtert die Verwaltung, da jedes Gerät unabhängig von anderen Geräten arbeiten kann. Wenn ein Gerät ausfällt, beeinträchtigt dies nicht den Rest des Netzwerks. Der Nachteil einer Stern-Topologie besteht darin, dass ein Ausfall des zentralen Punkts das gesamte Netzwerk beeinträchtigen kann.

- Bus-Topologie: In der Bus-Topologie sind alle Geräte in einem Netzwerk über eine gemeinsame Verbindung, den Bus, verbunden. Jedes Gerät teilt sich diese Bus-Verbindung und sendet die Daten an alle anderen Geräte auf dem Bus. Der Vorteil der Bus-Topologie besteht darin, dass sie einfach und kostengünstig einzurichten ist. Der Nachteil ist jedoch, dass Kollisionen auftreten können, wenn zwei Geräte gleichzeitig Daten auf den Bus senden.

- Ring-Topologie: In der Ring-Topologie sind alle Geräte in einem Netzwerk in einer geschlossenen Schleife miteinander verbunden. Jedes Gerät hat eine direkte Verbindung zu den beiden benachbarten Geräten. Die Daten werden in einem Ring weitergeleitet, wobei jedes Gerät die Daten empfängt, die für es bestimmt sind, und sie dann an das nächste Gerät in der Schleife weitergibt. Der Vorteil der Ring-Topologie besteht darin, dass sie effizient ist und einen stabilen und zuverlässigen Datenfluss ermöglicht. Der Nachteil ist, dass ein Ausfall eines einzelnen Geräts oder einer Verbindung den gesamten Ring unterbrechen kann.

Es ist wichtig zu beachten, dass diese Beschreibungen vereinfachte Darstellungen der Topologien sind und in der Praxis verschiedene Variationen und Kombinationen existieren können.

Darüber hinaus können Netzwerktopologien, wie die Hybrid-Topologie, eine Kombination aus verschiedenen Topologien sein. Zum Beispiel kann ein Netzwerk eine Kombination aus Stern- und Bus-Topologie sein, bei der mehrere Stern-Topologien über einen gemeinsamen Bus verbunden sind.

Die Wahl der Netzwerktopologie hängt von verschiedenen Faktoren ab, wie der Anzahl der Geräte im Netzwerk, der Art des Datenverkehrs, der Ausfallsicherheit sowie den Kosten und der Skalierbarkeit. Jede Topologie hat ihre Vor- und Nachteile, und es ist wichtig, die Anforderungen des Netzwerks und der Benutzer zu berücksichtigen, um die am besten geeignete Topologie zu wählen.

Insgesamt haben Netzwerktopologien wie die Stern-, Bus- und Ring-Topologie ihre eigenen Funktionsweisen und Eigenschaften. Sie dienen dazu, die Verbindungen und den Datenfluss innerhalb eines Computer-Netzwerks zu organisieren und zu steuern.

Was sind Netzwerkprotokolle und warum werden sie verwendet?

Netzwerkprotokolle sind Regeln und Standards, die den Austausch und die Übertragung von Daten in einem Netzwerk definieren. Sie stellen sicher, dass die Geräte im Netzwerk miteinander kommunizieren können, indem sie eine gemeinsame Sprache oder einen gemeinsamen Satz von Regeln verwenden. Netzwerkprotokolle werden auf verschiedenen Ebenen des Netzwerk-Protokollstapels eingesetzt, um verschiedene Aspekte der Datenübertragung und -kommunikation zu regeln.

Hier sind einige Gründe, warum Netzwerkprotokolle verwendet werden:

- Interoperabilität: Netzwerkprotokolle ermöglichen die Interoperabilität zwischen verschiedenen Geräten und Systemen. Da Protokolle einheitliche Standards etablieren, können verschiedene Geräte, unabhängig von Hersteller oder Plattform, miteinander kommunizieren. Dies erleichtert den Informationsaustausch und die Zusammenarbeit in komplexen Netzwerkumgebungen.

- Datenübertragung: Netzwerkprotokolle regeln die Übertragung von Daten zwischen Geräten in einem Netzwerk. Sie definieren, wie Datenpakete aufgeteilt, formatiert und übertragen werden sollen, um sicherzustellen, dass die Daten erfolgreich von einem Gerät zum anderen übertragen werden können. Bekannte Netzwerkprotokolle für die Datenübertragung sind beispielsweise das TCP (Transmission Control Protocol) und UDP (User Datagram Protocol).

- Fehlererkennung und Fehlerkorrektur: Netzwerkprotokolle enthalten auch Mechanismen zur Fehlererkennung und Fehlerkorrektur. Sie ermöglichen es Geräten, Fehler in der Datenübertragung zu erkennen und gegebenenfalls Fehler zu korrigieren oder erneut anzufordern. Diese Mechanismen stellen sicher, dass die Datenintegrität gewahrt bleibt und eine zuverlässige Übertragung gewährleistet wird.

- Adressierung: Netzwerkprotokolle definieren auch die Adressierung von Geräten im Netzwerk. Sie legen fest, wie Geräte eindeutig identifiziert und angesprochen werden können. IP (Internet Protocol) ist ein Beispiel für ein Netzwerkprotokoll, das die Adressierungsfunktion bereitstellt.

- Sicherheit: Netzwerkprotokolle können auch Sicherheitsmechanismen enthalten, um die Datenübertragung zu schützen und unbefugten Zugriff zu verhindern. Verschlüsselungsprotokolle wie SSL/TLS (Secure Sockets Layer/Transport Layer Security) werden verwendet, um Daten zu verschlüsseln und so die Vertraulichkeit und Integrität der übertragenen Informationen zu gewährleisten. Protokolle wie IPsec (Internet Protocol Security) bieten Mechanismen zur Authentifizierung und sicheren Kommunikation zwischen Netzwerkgeräten.

Netzwerkprotokolle sind also essenziell, um eine effiziente und zuverlässige Kommunikation in einem Netzwerk zu ermöglichen. Sie stellen sicher, dass Daten korrekt übertragen, adressiert und verarbeitet werden können. Darüber hinaus ermöglichen sie auch fortgeschrittene Funktionen wie Sicherheit, Fehlererkennung und Fehlerkorrektur. Durch die Verwendung von standardisierten Netzwerkprotokollen wird die Interoperabilität zwischen verschiedenen Geräten und Systemen gewährleistet und eine reibungslose Kommunikation ermöglicht.

Stand: 6.02.2026 / * = Affiliate Links / Bilder von der Amazon Product Advertising API

Wie kann die Sicherheit eines Computer-Netzwerks gewährleistet werden?

Die Sicherheit eines Computer-Netzwerks kann durch die Implementierung verschiedener Maßnahmen und Best Practices gewährleistet werden. Hier sind einige wichtige Ansätze zur Sicherung eines Netzwerks:

- Zugriffskontrolle: Gewähren Sie nur autorisierten Benutzern den Zugriff auf das Netzwerk und die darin enthaltenen Ressourcen. Verwenden Sie komplexe Passwörter, regelmäßige Passwortänderungen und Mehrfaktor-Authentifizierung, um unbefugten Zugriff zu verhindern.

- Netzwerksegmentierung: Teilen Sie das Netzwerk in verschiedene Segmente auf, um den Zugriff auf sensible Daten zu begrenzen und den Schaden zu begrenzen, falls ein Teil des Netzwerks kompromittiert wird. Verwenden Sie Firewalls und Intrusion Detection/Prevention-Systeme, um den Datenverkehr zwischen den Segmenten zu überwachen und unerwünschten Zugriff zu blockieren.

- Verschlüsselung: Verwenden Sie Verschlüsselungsprotokolle wie SSL/TLS oder IPsec, um die Vertraulichkeit und Integrität der Daten während der Übertragung zu gewährleisten. Verschlüsseln Sie auch gespeicherte Daten, um sie vor unbefugtem Zugriff zu schützen.

- Aktualisierung und Patching: Regelmäßige Aktualisierung und Patching von Betriebssystemen, Anwendungen und Netzwerkgeräten ist entscheidend, um Sicherheitslücken zu schließen und bekannte Schwachstellen zu beheben.

- Firewall und Intrusion Detection/Prevention-Systeme: Implementieren Sie eine Firewall, um den Netzwerkverkehr zu überwachen und unerwünschten Zugriff zu blockieren. Intrusion Detection/Prevention-Systeme können verdächtige Aktivitäten im Netzwerk erkennen und darauf reagieren.

- Schulung der Benutzer: Sensibilisieren Sie die Benutzer für die Bedeutung der Netzwerksicherheit. Schulen Sie sie über sichere Praktiken wie das Erkennen von Phishing-E-Mails, das Vermeiden des Herunterladens von unsicheren Dateien und das regelmäßige das regelmäßige Aktualisieren von Passwörtern. Schulungen sollten regelmäßig wiederholt werden, um die Sicherheitsbewusstsein der Benutzer aufrechtzuerhalten.

- Netzwerküberwachung und Protokollierung: Implementieren Sie Überwachungslösungen, um den Netzwerkverkehr zu überwachen und verdächtige Aktivitäten zu erkennen. Protokollieren Sie Ereignisse und erstellen Sie regelmäßige Berichte, um potenzielle Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

- Backup und Wiederherstellung: Erstellen Sie regelmäßige Backups aller wichtigen Daten und stellen Sie sicher, dass die Wiederherstellungsmechanismen ordnungsgemäß funktionieren. Dies ermöglicht es, Daten im Falle eines Zwischenfalls wiederherzustellen und den Geschäftsbetrieb schnell wieder aufzunehmen.

- Aktiver Virenschutz und Malware-Prävention: Implementieren Sie eine zuverlässige Antivirensoftware und führen Sie regelmäßige Scans auf allen Geräten im Netzwerk durch. Aktualisieren Sie die Antivirensoftware regelmäßig, um die neuesten Bedrohungen erkennen zu können.

- Sicherheitsrichtlinien und Richtlinien-Durchsetzung: Erstellen Sie klare Sicherheitsrichtlinien und verpflichten Sie die Benutzer, sie einzuhalten. Überwachen Sie die Einhaltung dieser Richtlinien und handeln Sie bei Verstößen angemessen.

Die Sicherheit eines Computer-Netzwerks erfordert eine ganzheitliche und mehrschichtige Herangehensweise. Durch die Kombination dieser Maßnahmen können potenzielle Schwachstellen minimiert und das Risiko von Sicherheitsverletzungen reduziert werden. Es ist wichtig, Sicherheitslösungen regelmäßig zu überprüfen, zu aktualisieren und zu überwachen, um mit den sich ständig weiterentwickelnden Bedrohungen Schritt zu halten.

Welche gängigen Dienste werden über Computer-Netzwerke bereitgestellt?

Es gibt eine Vielzahl von Diensten, die über Computer-Netzwerke bereitgestellt werden. Hier sind einige der gängigsten Dienste:

- Datei- und Druckfreigabe: Netzwerke ermöglichen das Teilen von Dateien und Ressourcen wie Druckern. Benutzer können Dateien über das Netzwerk zugreifen, bearbeiten und speichern. Ebenso können sie über das Netzwerk auf gemeinsam genutzte Drucker zugreifen und Dokumente drucken.

- E-Mail: E-Mail-Dienste ermöglichen den Austausch von Nachrichten und Kommunikation über das Netzwerk. Benutzer können E-Mails senden, empfangen und verwalten, unabhängig davon, ob sie sich im selben Netzwerk oder an verschiedenen Standorten befinden.

- Webdienste: Das World Wide Web ist ein wichtiger Dienst, der über das Internet und Computer-Netzwerke bereitgestellt wird. Benutzer können Websites und Webanwendungen aufrufen, Informationen abrufen, Online-Shopping betreiben, soziale Netzwerke nutzen usw.

- Messaging und Instant Messaging: Netzwerke ermöglichen es Benutzern, sich über Messaging-Dienste und Instant Messaging-Dienste in Echtzeit zu texten, Bilder und Dateien auszutauschen sowie Audio- und Videokommunikation durchzuführen.

- Remote-Zugriff und Fernsteuerung: Über das Netzwerk können Benutzer auf entfernte Geräte zugreifen und diese fernsteuern. Dies ermöglicht es Benutzern, von außerhalb des Netzwerks auf ihre Arbeitsstationen oder Server zuzugreifen und sie zu verwalten.

- Videokonferenzen und Online-Meetings: Durch Netzwerke können Benutzer Videokonferenzen und Online-Meetings durchführen, bei denen mehrere Teilnehmer an verschiedenen Standorten miteinander kommunizieren und visuelle Präsentationen teilen können.

- Datenbankzugriff: Netzwerke bieten Benutzern den Zugriff auf gemeinsam genutzte Datenbanken, in denen sie Informationen speichern und abrufen können. Dies ermöglicht die zentrale Verwaltung und gemeinsame Nutzung von Daten in einem Netzwerkumfeld.

- Netzwerk-Sicherheitsdienste: Netzwerke bieten auch verschiedene Sicherheitsdienste, wie zum Beispiel Firewalls, Intrusion Detection/Prevention-Systeme, Virtual Private Networks (VPNs) und Authentifizierungsserver. Diese Dienste überwachen und schützen das Netzwerk vor unbefugtem Zugriff, Viren, Malware, Denial-of-Service-Angriffen und anderen Sicherheitsbedrohungen.

- Dateisynchronisierung und Cloud-Speicher: Netzwerke ermöglichen die Synchronisierung von Dateien und den Zugriff auf Cloud-Speicherdienste. Benutzer können ihre Dateien und Daten in der Cloud speichern und von verschiedenen Geräten aus darauf zugreifen und sie synchron halten.

- VoIP (Voice over IP): VoIP-Dienste nutzen das Netzwerk, um Telefongespräche über das Internet zu führen. Benutzer können über das Netzwerk telefonieren, entweder über spezielle VoIP-Geräte oder über Softphones auf Computern oder mobilen Geräten.

Diese Dienste sind nur einige Beispiele für die Vielfalt der Dienste, die über Computer-Netzwerke bereitgestellt werden. Die zahlreichen Möglichkeiten der Vernetzung und Kommunikation haben die Art und Weise, wie wir Informationen austauschen und zusammenarbeiten, revolutioniert. Es ist wichtig zu beachten, dass die Bereitstellung dieser Dienste abhängig von der Netzwerkarchitektur, der Konfiguration und den Sicherheitsrichtlinien des jeweiligen Netzwerks ist.

- High-End WLAN AC+N Router nach Multi-User-MIMO mit 1.733 (5 GHz) + 800 MBit/s (2,4 GHz) gleichzeitig, unterstützt WLAN-Mesh

- Telefonanlage für Internet und Festnetz mit Voice-to-Mail und Fax-to-Mail, integrierte DECT-Basisstation für bis zu sechs Schnurlostelefone, Anschlüsse für Analog- und ISDN-Telefone

Stand: 6.02.2026 / * = Affiliate Links / Bilder von der Amazon Product Advertising API

Wie wird ein Netzwerk verwaltet und gewartet?

Die Verwaltung und Wartung eines Netzwerks umfasst verschiedene Aufgaben und Aktivitäten, um sicherzustellen, dass das Netzwerk effizient und sicher läuft. Hier sind einige der wichtigsten Aspekte bei der Netzwerkverwaltung und -wartung:

- Netzwerküberwachung: Ein kontinuierlicher Überwachungsprozess ist wichtig, um die Leistung und den Status des Netzwerks zu überwachen. Dies beinhaltet die Überwachung von Netzwerkgeräten, Ressourcenauslastung, Datenverkehrsmustern und möglichen Sicherheitsbedrohungen. Überwachungs-Tools können verwendet werden, um Alarme auszulösen und Probleme frühzeitig zu erkennen.

- Performance-Management: Das Netzwerk-Leistungsmanagement beinhaltet die Überwachung der Netzwerkleistung, um Engpässe oder Leistungseinbußen zu verhindern. Die Überwachung des Datenverkehrs, die Optimierung der Bandbreite und die Analyse von Netzwerkauslastung und Latenz sind wichtige Maßnahmen zur Aufrechterhaltung einer guten Netzwerkperformance.

- Konfigurations- und Änderungsmanagement: Es ist wichtig, eine konsistente und gut verwaltete Konfiguration der Netzwerkgeräte sicherzustellen. Dies beinhaltet die Erstellung von Standardkonfigurationen, das Aktualisieren von Firmware- und Software-Versionen, das Hinzufügen oder Entfernen von Geräten und das Anpassen von Netzwerkeinstellungen. Änderungen sollten ordentlich dokumentiert und sorgfältig überwacht werden, um mögliche Störungen zu minimieren.

- Patch-Management: Regelmäßiges Patching und Aktualisieren von Betriebssystemen, Anwendungen und Netzwerkgeräten ist wichtig, um Sicherheitslücken zu schließen und bekannte Schwachstellen zu beheben. Eine gut organisierte Patch-Management-Strategie stellt sicher, dass das Netzwerk geschützt und auf dem neuesten Stand bleibt.

- Sicherheitsmanagement: Netzwerksicherheit ist ein wesentlicher Aspekt der Netzwerkverwaltung. Es umfasst die Implementierung von Firewalls und Intrusion Detection/Prevention-Systemen, die Überwachung des Netzwerkverkehrs auf Anomalien und mögliche Angriffe, die Durchführung von Sicherheitsaudits und die Durchsetzung von Sicherheitsrichtlinien. Regelmäßige Überprüfung der Sicherheitsmaßnahmen und Aktualisierung von Sicherheitslösungen sind wichtige Aufgaben, um das Netzwerk vor Bedrohungen zu schützen.

- Backup und Disaster Recovery: Regelmäßige Datensicherungen und die Implementierung eines Disaster-Recovery-Plans sind entscheidend, um Datenverlust zu vermeiden und den Geschäftsbetrieb im Falle von Netzwerkstörungen oder -ausfällen wiederherzustellen. Es ist wichtig, die Effektivität der Backup- und Wiederherstellungsmechanismen regelmäßig zu testen.

- Benutzerverwaltung: Die Verwaltung von Benutzerkonten und Zugriffsrechten im Netzwerk ist wichtig, um die Sicherheit zu gewährleisten und den Netzwerkzugriff zu kontrollieren. Dies beinhaltet die Einrichtung und Verwaltung von Benutzerkonten, die Zuweisung von Rollen und Berechtigungen, das regelmäßige Überprüfen von Zugriffsrechten und das Entfernen oder Deaktivieren von nicht mehr benötigten Benutzerkonten.

- Schulungen und Dokumentation: Schulungen für Netzwerkadministratoren und Benutzer sind wichtig, um sicherzustellen, dass sie mit den besten Praktiken und den neuesten Sicherhe-itsrichtlinien vertraut sind. Das Netzwerk sollte regelmäßig dokumentiert werden, einschließlich der Konfigurationseinstellungen, des Netzwerkdesigns und anderer relevanten Informationen, um eine leichtere Verwaltung und Wartung zu ermöglichen.

Die Verwaltung und Wartung eines Netzwerks erfordert kontinuierliche Aufmerksamkeit und Proaktivität, um die Leistung, Sicherheit und Zuverlässigkeit des Netzwerks sicherzustellen. Regelmäßige Überprüfungen, Updates, Sicherheitsmaßnahmen und Bewertungen sind wichtig, um potenzielle Probleme zu erkennen und zu beheben, bevor sie zu größeren Auswirkungen führen können. Die Nutzung automatisierter Tools und Technologien zur Netzwerküberwachung und -verwaltung kann die Effizienz verbessern und die Identifizierung von Netzwerkproblemen erleichtern.

Darüber hinaus ist es sinnvoll, einen Netzwerkverwaltungsplan zu entwickeln, der die oben genannten Aspekte der Netzwerkverwaltung abdeckt. Dieser Plan sollte regelmäßig überprüft und aktualisiert werden, um sicherzustellen, dass er den sich verändernden Anforderungen und Bedrohungslandschaften gerecht wird.

Ein gut verwaltetes und gewartetes Netzwerk ermöglicht eine reibungslose Kommunikation, Zusammenarbeit und den sicheren Austausch von Daten. Es trägt dazu bei, die Netzwerkleistung zu optimieren, Ausfallzeiten zu minimieren und die Sicherheit des Netzwerks zu gewährleisten. Durch eine proaktive und umfassende Netzwerkverwaltung können potenzielle Probleme frühzeitig erkannt und behoben werden, um die Integrität und Verfügbarkeit des Netzwerks zu gewährleisten.

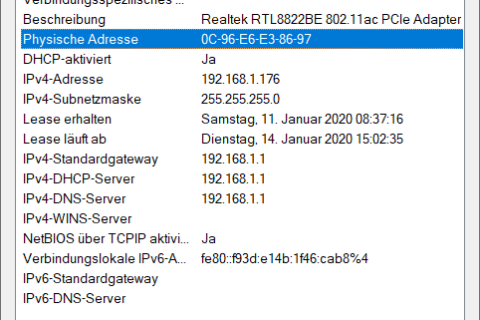

Wie werden IP-Adressen in einem Netzwerk verwendet?

IP-Adressen (Internet Protocol Addresses) werden in einem Netzwerk verwendet, um Geräte zu identifizieren und ihnen ermöglichen, miteinander zu kommunizieren. Jedes Gerät, das an ein Netzwerk angeschlossen ist, sei es ein Computer, ein Smartphone, ein Drucker oder ein Server, benötigt eine eindeutige IP-Adresse, um Daten über das Netzwerk zu senden und zu empfangen.

Es gibt zwei Versionen von IP-Adressen, IPv4 und IPv6. IPv4-Adressen bestehen aus einer Kombination von vier Zahlenblöcken, z.B. 192.168.0.1, während IPv6-Adressen aus acht Gruppen von Zahlen und Buchstaben bestehen, z.B. 2001:0db8:85a3:0000:0000:8a2e:0370:7334.

Die Vergabe von IP-Adressen erfolgt durch das Dynamic Host Configuration Protocol (DHCP) oder manuell durch Netzwerkadministratoren. Bei Verwendung von DHCP wird die IP-Adresse dynamisch zugewiesen, wenn ein Gerät in das Netzwerk eingesteckt oder eine Verbindung hergestellt wird. Die Zuweisung kann entweder zeitlich begrenzt sein (dynamische IP) oder dauerhaft (statische IP).

IP-Adressen ermöglichen die eindeutige Identifizierung von Geräten im Netzwerk, damit Datenpakete an das richtige Ziel gesendet werden können. Wenn ein Gerät Daten über das Netzwerk sendet, wird die IP-Adresse des Zielgeräts verwendet, um die Datenpakete dorthin zu routen. Der Router im Netzwerk untersucht die Ziel-IP-Adresse jedes Pakets und leitet es entsprechend weiter, bis es sein Ziel erreicht.

Darüber hinaus haben IP-Adressen verschiedene Klassen und Subnetze, die zur Segmentierung eines Netzwerks verwendet werden können. Subnetzmasken werden verwendet, um die Netzwerk- und Host-Teile der IP-Adresse zu identifizieren und den Datenverkehr innerhalb eines Netzwerks zu steuern.

Insgesamt spielen IP-Adressen eine entscheidende Rolle bei der reibungslosen Kommunikation und dem Datenverkehr in einem Netzwerk. Neben der Identifizierung von Geräten ermöglichen IP-Adressen auch die Durchführung von Netzwerkdiensten. Dies umfasst die Adressierung von Netzwerkressourcen wie Druckern, Servern oder Netzwerkspeichergeräten, so dass Benutzer über das Netzwerk auf diese zugreifen können.

Zusätzlich können IP-Adressen auch für die Umleitung von Datenverkehr verwendet werden. Netzwerkgeräte wie Router verwenden IP-Adressen, um Datenpakete zwischen verschiedenen Netzwerken oder Subnetzen weiterzuleiten. Die IP-Adressen helfen dabei, den optimalen Pfad für die Datenübertragung zu ermitteln, indem sie die Zieladresse analysieren und Entscheidungen basierend auf Routingtabellen treffen.

Eine weitere wichtige Anwendung von IP-Adressen ist die Sicherheit. Durch die Überwachung von IP-Adressen im Netzwerkverkehr können Netzwerkadministratoren unerwünschte oder bösartige Aktivitäten identifizieren und entsprechende Sicherheitsmaßnahmen implementieren.

Insgesamt spielen IP-Adressen eine zentrale Rolle in der Netzwerkkommunikation und -verwaltung. Sie ermöglichen die eindeutige Identifizierung von Geräten, die Durchführung von Netzwerkdiensten und die Weiterleitung von Datenverkehr. Eine effiziente Verwendung von IP-Adressen ist wichtig, um die Effektivität, Skalierbarkeit und Sicherheit eines Netzwerks zu gewährleisten.

Was sind die Herausforderungen bei der Skalierung eines Netzwerks?

Die Skalierung eines Netzwerks, also das Anpassen des Netzwerks an wachsende Anforderungen und steigende Benutzerzahlen, kann eine Herausforderung darstellen. Hier sind einige der wichtigsten Herausforderungen bei der Skalierung eines Netzwerks:

- Adressierung und IP-Management: Beim Skalieren eines Netzwerks müssen ausreichend IP-Adressen zur Verfügung stehen, um alle angeschlossenen Geräte zu adressieren. Bei Verwendung von IPv4-Adressen kann der Mangel an verfügbaren Adressen ein Hindernis sein. Eine effiziente IP-Adressierung und Verwaltung, einschließlich der Implementierung von Subnetzen und einer geeigneten DHCP-Konfiguration, ist erforderlich.

- Performance und Bandbreite: Mit der Skalierung eines Netzwerks steigt in der Regel auch der Datenverkehrsignifikant an. Dies kann die Netzwerkbandbreite belasten und zu Engpässen führen. Der Ausbau der Infrastruktur, die Verbesserung der Netzwerkhardware und die Anpassung der Konfiguration können erforderlich sein, um die Performance zu gewährleisten und Engpässe zu vermeiden.

- Sicherheit: Mit einer größeren Anzahl von Benutzern und Geräten im Netzwerk steigt auch das Sicherheitsrisiko. Die Skalierung eines Netzwerks erfordert eine robuste Sicherheitsstrategie, einschließlich der Implementierung von Firewalls, Intrusion Detection/Prevention-Systemen und Sicherheitsrichtlinien, um Bedrohungen zu erkennen, zu überwachen und abzuwehren.

- Netzwerkarchitektur: Die Netzwerkarchitektur muss an die wachsenden Anforderungen und die erhöhte Komplexität angepasst werden. Eine skalierbare und flexible Netzwerkarchitektur, die die Erweiterung und Vernetzung von Subnetzen, die Implementierung redundanter Verbindungen und eine geeignete Segmentierung unterstützt, ist erforderlich.

- Verwaltung und Monitoring: Mit der Skalierung eines Netzwerks wird auch die Verwaltung und Überwachung komplexer. Die effiziente Verwaltung von IP-Adressen und Ressourcen wird schwieriger. Daher ist es wichtig, geeignete Netzwerkmanagement-Tools einzusetzen, um das Netzwerk effektiv zu überwachen, Probleme frühzeitig zu erkennen und zu beheben sowie die Leistung und Sicherheit des Netzwerks zu optimieren. Automatisierung und zentrale Verwaltungslösungen können dabei helfen, die Skalierung des Netzwerks zu erleichtern.

- Interoperabilität: Bei der Skalierung eines Netzwerks kann es zu Herausforderungen bei der Interoperabilität kommen, insbesondere wenn verschiedene Netzwerkkomponenten, Betriebssysteme oder Protokolle verwendet werden. Die Integration neuer Komponenten in das bestehende Netzwerk erfordert möglicherweise die Aktualisierung von Softwareversionen, Firmware-Updates und möglicherweise auch die Konfigurationsanpassung, um eine nahtlose Kommunikation zwischen den Systemen zu gewährleisten.

- Kosten: Die Skalierung eines Netzwerks kann mit zusätzlichen Kosten verbunden sein. Dies beinhaltet den Kauf neuer Hardware, die Aktualisierung von Software, die Erhöhung der Netzwerkbandbreite und die eventuelle Einstellung von zusätzlichem Personal oder externen Dienstleistern für den Netzwerkbetrieb. Es ist wichtig, die Kosten im Auge zu behalten und sicherzustellen, dass die Skalierung des Netzwerks in einem angemessenen Verhältnis zu den geschäftlichen Anforderungen steht.

Die Skalierung eines Netzwerks erfordert sorgfältige Planung, klare Ziele und die richtigen Tools und Ressourcen. Durch die Bewältigung der Herausforderungen und die Implementierung einer geeigneten skalierbaren Netzwerkinfrastruktur können Unternehmen die steigenden Anforderungen und den Geschäftswachstum erfolgreich bewältigen.

Zusammenfassung und Fazit

Ein Computer-Netzwerk ist wie ein Weg, der Geräte miteinander verbindet, damit sie miteinander sprechen können. Es ermöglicht die gemeinsame Nutzung von Informationen und Ressourcen wie Druckern oder Dateien. Jedes Gerät erhält eine eindeutige Adresse, damit Daten an den richtigen Ort gesendet werden können.

Netzwerke können lokal in einem Büro oder weit über verschiedene Standorte verteilt sein. Sie sorgen für eine bessere Zusammenarbeit, erleichtern den Dateiaustausch und ermöglichen das Surfen im Internet. Netzwerke erfordern jedoch Schutzmaßnahmen, um unerwünschte Zugriffe zu verhindern.

Insgesamt erleichtert ein Computer-Netzwerk unsere tägliche Kommunikation und ermöglicht uns, effizienter zu arbeiten.