Tauche ein in die Welt von Telnet, einem der ältesten und faszinierendsten Werkzeuge der digitalen Kommunikation. In unserem Artikel „Telnet – Der unsichtbare Zugang zu einer unsichtbaren Welt“ enthüllen wir die Geheimnisse dieses klassischen Netzwerkprotokolls, das selbst in unserer modernen, grafisch orientierten Ära noch seine Bedeutung hat. Erfahre, wie Telnet es ermöglicht, sich über weite Entfernungen hinweg in andere Computer einzuloggen und sie zu steuern, als säße man direkt davor. Wir zeigen dir, wie es funktioniert, warum es trotz neuerer Technologien immer noch relevant ist, und welche Risiken du kennen solltest.

In einer Zeit, in der schnelle, visuelle Interaktionen die Norm sind, mag Telnet wie ein Relikt aus einer vergangenen Ära wirken. Doch gerade diese Einfachheit und Direktheit machen es zu einem mächtigen Werkzeug. In unserem Leitfaden durchleuchten wir nicht nur, wie Telnet funktioniert, sondern auch, warum es in bestimmten Situationen immer noch unverzichtbar ist. Gleichzeitig beleuchten wir die Sicherheitsaspekte, die du beachten solltest, wenn du Telnet nutzt, und stellen sicherere Alternativen wie SSH vor.

Ob du ein angehender Netzwerktechniker bist, ein IT-Student, der die Grundlagen lernen möchte, oder einfach nur neugierig auf die weniger sichtbaren Teile des Internets, dieser Artikel ist dein Tor zu einer Welt, die hinter den Kulissen unseres digitalen Alltags operiert. Steige mit uns hinab in die unsichtbare Welt von Telnet und entdecke, wie es die digitale Kommunikation seit Jahrzehnten prägt. Bleib dran, denn wir starten unsere Reise in die Tiefen von „Telnet – Der unsichtbare Zugang zu einer unsichtbaren Welt“.

Was ist Telnet und warum ist es unsichtbar?

Telnet ist ein Netzwerkprotokoll, das dir ermöglicht, eine Verbindung zu einem entfernten Computer herzustellen und diesen als wären es dein eigener zu bedienen. Stell dir vor, du könntest dich in einen Computer an einem ganz anderen Ort „teleportieren“ und dort arbeiten, als würdest du direkt davor sitzen. Genau das macht Telnet möglich.

Die Unsichtbarkeit von Telnet kommt daher, dass es rein textbasiert ist. Es gibt keine grafische Oberfläche, keine bunten Buttons oder Symbole, mit denen du interagieren kannst. Alles, was du siehst und machst, besteht aus Text. Das mag auf den ersten Blick einschüchternd wirken, bietet aber auch Vorteile. Es ist schnell, weil keine aufwändigen Grafiken geladen werden müssen, und es funktioniert auch auf sehr einfachen oder älteren Computern ohne Probleme.

Aber warum nutzen wir Telnet überhaupt? In der Welt der Netzwerkadministration ist Telnet ein mächtiges Werkzeug. Es wird oft verwendet, um Probleme zu diagnostizieren, Einstellungen auf Servern zu ändern oder einfach um Systeme zu überwachen. Wenn du weißt, wie du Telnet nutzt, öffnet sich dir eine Welt, in der du tief in die Eingeweide von Computernetzwerken eintauchen und verstehen kannst, wie die digitalen Prozesse wirklich funktionieren.

Es gibt allerdings einen Haken: Telnet ist nicht besonders sicher. Alles, was du über Telnet machst, insbesondere Benutzernamen und Passwörter, wird im Klartext übertragen. Das bedeutet, dass jemand, der die Datenpakete abfängt, leicht sehen kann, was du machst. Aus diesem Grund wird Telnet heutzutage oft durch sicherere Alternativen wie SSH (Secure Shell) ersetzt, besonders wenn es um sensible oder kritische Aufgaben geht. Trotz seiner Schwächen bleibt Telnet jedoch ein grundlegendes Werkzeug, das ein tiefes Verständnis der Netzwerktechnik vermittelt und in bestimmten Situationen immer noch unverzichtbar ist.

Die Geschichte von Telnet: Vom Anfang des Internets bis heute

Telnet ist ein echter Oldie unter den Netzwerkprotokollen. Seine Geschichte beginnt in den frühen 1970er Jahren, als das Internet noch in den Kinderschuhen steckte. Damals war es eine revolutionäre Idee: eine Möglichkeit, sich von überall auf der Welt in einen Computer einzuloggen und zu arbeiten, als wäre man direkt davor.

In dieser Anfangszeit des Internets, als alles noch experimentell war und die meisten Nutzer Wissenschaftler und Techniker waren, wurde Telnet schnell zum Standard. Es war einfach, effizient und tat genau das, was es sollte: es ermöglichte den Fernzugriff auf Computer. In einer Zeit, in der Computer so groß wie Schränke waren und jeder davon träumte, von zu Hause oder von unterwegs aus arbeiten zu können, war Telnet ein echter Gamechanger.

Aber wie das bei Technologien so ist, kam mit der Zeit Neues dazu. Das Internet wuchs, die Anforderungen an Sicherheit und Funktionalität stiegen. In den 1990er Jahren kamen Protokolle wie SSH auf, die sicherer und leistungsfähiger waren. Sie boten Verschlüsselung, die bei Telnet fehlte, und schützten die Daten vor neugierigen Blicken. So begann der Stern von Telnet langsam zu verblassen.

Heute ist Telnet eher ein Werkzeug für Nostalgiker und für spezielle Anwendungsfälle, wo es auf Geschwindigkeit und Einfachheit ankommt. Trotz seiner Sicherheitsmängel hat es seinen Platz in der Geschichte des Internets sicher und wird oft genutzt, um ein grundlegendes Verständnis für Netzwerktechnologien zu vermitteln. Es ist ein Stück Technikgeschichte, lebendig gehalten durch diejenigen, die die Anfänge des Internets noch erlebt haben oder die es aus purer Neugier erforschen wollen. Telnet ist somit nicht nur ein Protokoll, sondern auch ein Zeugnis dafür, wie weit wir in der Welt der Technologie gekommen sind.

Telnet als Protokoll für den Fernzugriff auf andere Computer

Telnet ist wie ein unsichtbarer Schlüssel, der dir den Zugang zu entfernten Computern ermöglicht. Wenn du Telnet nutzt, verbindest du dich mit einem anderen Rechner und arbeitest dort, als säßest du direkt davor. Das ist besonders praktisch, wenn du Aufgaben erledigen musst, die auf dem Zielcomputer ausgeführt werden müssen, wie zum Beispiel die Wartung von Servern oder das Aktualisieren von Software.

Die Bedienung erfolgt komplett über Textbefehle. Wenn du dich einmal eingeloggt hast, siehst du eine Texteingabeaufforderung, in die du Befehle eingeben kannst. Das kann am Anfang etwas gewöhnungsbedürftig sein, weil es keine visuellen Hinweise oder Menüs gibt. Aber keine Sorge, mit ein bisschen Übung wirst du schnell feststellen, dass diese Art der Steuerung sehr direkt und mächtig ist.

Eine der Stärken von Telnet ist seine Einfachheit. Es ist ein leichtgewichtiges Protokoll, was bedeutet, dass es nicht viel Rechenleistung oder Bandbreite benötigt. Das macht es ideal für Situationen, in denen Ressourcen knapp sind oder wenn eine schnelle und effiziente Verbindung benötigt wird.

Aber genau hier liegt auch eine Schwäche von Telnet: Sicherheit. Alles, was über Telnet gesendet wird, ist unverschlüsselt. Das heißt, wenn jemand die Daten abfängt, kann er alles sehen, was du tust, einschließlich deiner Passwörter. Deshalb ist es wichtig, Telnet nur in sicheren und kontrollierten Netzwerken zu verwenden oder, wenn es um weniger sensible Aufgaben geht.

Trotz dieser Sicherheitsbedenken bleibt Telnet ein wertvolles Werkzeug. Es ist ein direkter und unkomplizierter Weg, um Aufgaben auf entfernten Computern zu erledigen, und ein Fenster in die Welt der Netzwerkadministration. Für alle, die sich für Netzwerke und Computer interessieren, bietet die Arbeit mit Telnet wertvolle Einblicke und Erfahrungen.

Die Funktionsweise von Telnet: Befehle senden und empfangen

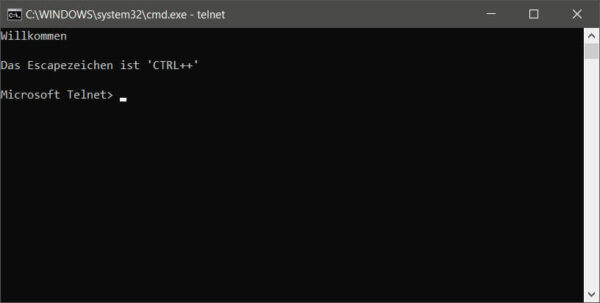

Telnet funktioniert so unkompliziert, dass es fast magisch wirkt. Du öffnest eine Konsole auf deinem Computer, gibst den Telnet-Befehl und die Adresse des Zielcomputers ein, und schwupps, bist du verbunden. Aber wie genau läuft das ab?

Sobald die Verbindung steht, fungiert dein Computer als Terminal. Das bedeutet, er sendet Befehle an den entfernten Computer und zeigt die Antworten an, die er zurückbekommt. Stell dir vor, du chattest mit einem Freund: Du schreibst eine Nachricht, sendest sie, und bekommst eine Antwort zurück. Bei Telnet ist es ähnlich, nur dass dein „Chatpartner“ ein Computer ist.

Die Befehle, die du eingibst, sind meistens textbasierte Kommandos. Wenn du zum Beispiel wissen willst, welche Dateien in einem Verzeichnis sind, gibst du einen Befehl ein, und der entfernte Computer sendet die Liste der Dateien zurück. Das fühlt sich vielleicht erst einmal fremd an, weil du keine Maus benutzt und nichts anklickst. Aber genau das macht Telnet so schnell und effizient.

Ein wichtiger Punkt bei Telnet ist das sogenannte „Echo“. Normalerweise zeigt dein Terminal genau das an, was du eingibst, sodass du deine eigenen Befehle sehen kannst. Aber bei einer Telnet-Verbindung passiert das Echo auf dem entfernten Computer. Das heißt, du tippst etwas ein, die Eingabe wird zum entfernten Computer gesendet, und dann sendet dieser die Eingabe zurück, damit sie auf deinem Bildschirm angezeigt wird. Das klingt vielleicht umständlich, hilft aber dabei, sicherzustellen, dass die Kommunikation korrekt funktioniert.

Obwohl die Grundprinzipien von Telnet einfach sind, ist seine Funktionsweise doch ein Paradebeispiel für die Kraft der Netzwerkkommunikation. Mit ein paar Tastenschlägen kannst du einen Computer auf der anderen Seite der Welt steuern, als wärst du direkt davor. Das ist das faszinierende an Telnet: Es öffnet eine Tür zu einer Welt, in der Entfernungen keine Rolle mehr spielen.

Sicherheitsrisiken beim Einsatz von Telnet

Beim Einsatz von Telnet musst du dir der Sicherheitsrisiken bewusst sein. Es ist ein bisschen wie das Öffnen deiner Haustür und das Verlassen des Schlüssels stecken – es könnte gut gehen, aber wenn jemand Unbefugtes vorbeikommt, könnte es Ärger geben.

Das größte Problem bei Telnet ist, dass es die Daten, die du sendest und empfängst, im Klartext überträgt. Das bedeutet, dass deine Benutzernamen, Passwörter und alle anderen Daten, die du eingibst oder erhältst, für jeden, der die Datenpakete abfangen kann, lesbar sind. Es ist so, als würdest du einen Brief ohne Umschlag verschicken – jeder, der ihn in die Hände bekommt, kann lesen, was drinsteht.

Diese Offenlegung kann zu verschiedenen Arten von Angriffen führen. Ein Angreifer könnte zum Beispiel die Kontrolle über den entfernten Computer übernehmen, indem er deine Zugangsdaten abfängt und verwendet. Oder er könnte sensible Informationen stehlen, die über die Telnet-Verbindung übertragen werden.

Es gibt auch das Risiko des sogenannten „Man-in-the-Middle“-Angriffs. Dabei schaltet sich ein Angreifer zwischen deinen Computer und den entfernten Computer, ohne dass du es merkst. Er kann dann die Kommunikation abhören oder sogar manipulieren. Da Telnet keine Verschlüsselung oder Authentifizierung der Daten bietet, ist es für solche Angriffe besonders anfällig.

Trotz dieser Risiken wird Telnet manchmal in sicheren und kontrollierten Umgebungen eingesetzt, wo die Netzwerksicherheit anderweitig gewährleistet ist. In solchen Fällen kann es ein nützliches Werkzeug sein. Aber im Allgemeinen ist es ratsam, sicherere Alternativen wie SSH (Secure Shell) zu verwenden, die Verschlüsselung und bessere Authentifizierungsmethoden bieten, um deine Daten und Systeme zu schützen. So kannst du die praktischen Vorteile von Fernzugriff genießen, ohne dich unnötigen Risiken auszusetzen.

Alternativen zu Telnet: SSH als sichere Alternative

Wenn du Telnet wegen seiner Sicherheitsmängel skeptisch gegenüberstehst, bist du nicht allein. Glücklicherweise gibt es SSH (Secure Shell), eine robuste und sichere Alternative, die viele der Schwachstellen von Telnet ausmerzt.

SSH bietet im Wesentlichen die gleichen Funktionen wie Telnet: Fernzugriff auf Computer und die Möglichkeit, Befehle auf diesen Computern auszuführen. Der große Unterschied liegt jedoch in der Sicherheit. SSH verschlüsselt die gesamte Kommunikation zwischen deinem Computer und dem Zielcomputer. Das bedeutet, selbst wenn jemand die Daten abfängt, sind sie ohne den passenden Schlüssel nutzlos – so, als würdest du einen verschlüsselten Brief versenden, den nur der Empfänger öffnen kann.

Ein weiterer Vorteil von SSH ist die Authentifizierung. Während bei Telnet meist nur ein Benutzername und Passwort benötigt werden, bietet SSH zusätzliche Optionen. Zum Beispiel kannst du sogenannte SSH-Schlüssel verwenden, eine Art digitale Ausweise, die viel sicherer sind als herkömmliche Passwörter.

SSH ist nicht nur sicherer, sondern auch flexibler. Du kannst zum Beispiel Dateien sicher übertragen oder Tunnel einrichten, um andere Netzwerkdienste abzusichern. Das macht SSH zu einem Werkzeug, das weit über die einfachen Möglichkeiten von Telnet hinausgeht.

Auch wenn SSH komplexer als Telnet sein kann, lohnt sich der Einstieg. Die zusätzliche Sicherheit und die erweiterten Funktionen machen SSH zu einer wertvollen Fähigkeit für jeden, der mit Netzwerken und Fernzugriff zu tun hat. In einer Welt, in der Datensicherheit immer wichtiger wird, ist SSH nicht nur eine Alternative zu Telnet, sondern oft die erste Wahl.

Praktische Anwendungen von Telnet in der heutigen Zeit

Obwohl Telnet als veraltet gilt, gibt es immer noch Situationen, in denen es nützlich sein kann. Besonders in spezifischen, kontrollierten Umgebungen zeigt Telnet seine Stärken.

Ein klassisches Beispiel ist die Netzwerkverwaltung. Viele Netzwerkgeräte und ältere Systeme unterstützen SSH nicht, bieten aber eine Telnet-Schnittstelle. In solchen Fällen ist Telnet ein einfaches Werkzeug, um Einstellungen zu konfigurieren oder den Status des Geräts zu überprüfen. Da diese Geräte oft in isolierten Netzwerken ohne Internetzugang betrieben werden, sind die Sicherheitsrisiken von Telnet weniger kritisch.

Telnet wird auch häufig in der Bildung eingesetzt, um grundlegende Konzepte der Netzwerkkommunikation zu vermitteln. Weil es so einfach und transparent ist, können Studierende genau sehen, was bei einer Verbindung passiert, und so ein tiefes Verständnis für die Abläufe in einem Netzwerk entwickeln.

Ein weiterer Bereich, in dem Telnet überraschend nützlich sein kann, ist das Testen von Netzwerkdiensten. Entwickler und Systemadministratoren nutzen Telnet manchmal, um zu prüfen, ob ein bestimmter Port auf einem Server offen und erreichbar ist. Das ist zwar keine fortgeschrittene Funktion, aber für schnelle Checks ist Telnet ideal, weil es auf den meisten Systemen verfügbar ist und keine komplexen Einstellungen erfordert.

Trotz seiner Sicherheitsmängel hat Telnet also durchaus seinen Platz. In geschützten Umgebungen oder für spezielle Aufgaben kann es ein einfaches und effektives Werkzeug sein. Es ist wichtig, sich der Risiken bewusst zu sein und Telnet nur zu verwenden, wenn es wirklich sinnvoll ist. In allen anderen Fällen sind sicherere Alternativen wie SSH vorzuziehen.

Tipps und Tricks für die Verwendung von Telnet

Auch wenn Telnet als ein eher grundlegendes Tool gilt, gibt es ein paar Kniffe, die dir helfen können, es effektiver zu nutzen.

Erstens, sei dir der Umgebung bewusst, in der du Telnet einsetzt. Verwende es nicht für sensible Daten oder über unsichere Netzwerke. In einer geschützten Umgebung, wie einem abgeschlossenen internen Netzwerk, minimierst du das Risiko, dass deine Daten abgefangen werden.

Ein weiterer wichtiger Punkt ist die Vorbereitung. Bevor du eine Telnet-Verbindung startest, solltest du genau wissen, welche Befehle du ausführen willst. Informiere dich über die Befehle des Betriebssystems oder der Anwendung, die du über Telnet steuern möchtest. Ein guter Tipp ist, sich eine Liste der häufigsten Befehle anzulegen und griffbereit zu halten.

Benutze Telnet auch, um dein Netzwerkverständnis zu schärfen. Es ist ein hervorragendes Werkzeug, um die Grundlagen der Netzwerkkommunikation zu lernen. Nutze die Einfachheit von Telnet, um zu experimentieren und zu verstehen, wie Befehle gesendet und Antworten empfangen werden.

Wenn du Telnet für Troubleshooting verwendest, sei methodisch. Notiere dir, was du gemacht hast und welche Ergebnisse du erhalten hast. Manchmal können kleine Änderungen in den Befehlen große Auswirkungen haben. Durch eine genaue Dokumentation kannst du Probleme effizienter lösen und verstehst besser, was im Netzwerk passiert.

Zuletzt, sei immer offen für Alternativen. Auch wenn Telnet in bestimmten Situationen nützlich sein kann, gibt es oft sicherere und leistungsfähigere Tools. Wenn du die Wahl hast, erwäge, SSH oder andere sichere Protokolle zu verwenden, besonders wenn es um kritische Aufgaben oder sensible Daten geht.

Mit diesen Tipps bist du gut gerüstet, um Telnet klug und sicher einzusetzen. Nutze es als Sprungbrett, um tiefer in die Welt der Netzwerke einzutauchen und deine Fähigkeiten kontinuierlich zu erweitern.

Zukünftige Entwicklungen im Bereich der Remote-Zugriffsprotokolle

Im Bereich der Remote-Zugriffsprotokolle zeichnet sich eine spannende Zukunft ab. Die Technologie entwickelt sich rasant weiter, und es kommen ständig neue Methoden hinzu, die sicherer, schneller und benutzerfreundlicher sind.

Einer der wichtigsten Trends ist die zunehmende Verschlüsselung. In einer Welt, in der Datensicherheit immer wichtiger wird, suchen Experten ständig nach Wegen, die Übertragung von Daten noch sicherer zu machen. Protokolle, die eine starke Verschlüsselung und verschiedene Authentifizierungsmethoden bieten, wie SSH, werden immer beliebter. Aber auch hier gibt es Bestrebungen, die Sicherheit weiter zu erhöhen, beispielsweise durch Mehrfaktor-Authentifizierung oder fortschrittliche Verschlüsselungsalgorithmen.

Auch die Benutzerfreundlichkeit ist ein großes Thema. Während Telnet und ähnliche Protokolle oft als klobig und nicht besonders einsteigerfreundlich gelten, arbeiten Entwickler daran, die Benutzeroberflächen zu verbessern. Ziel ist es, Tools zu schaffen, die leistungsfähig und sicher sind, aber gleichzeitig einfach und intuitiv zu bedienen. Das könnte bedeuten, dass zukünftige Remote-Zugriffsprotokolle visuellere Interfaces haben oder besser in andere Systeme und Werkzeuge integriert sind.

Ein weiterer Trend ist die zunehmende Integration mit der Cloud. Da immer mehr Systeme und Dienste in die Cloud verlagert werden, müssen auch die Remote-Zugriffsprotokolle mitziehen. Das bedeutet, sie müssen nicht nur sicher und zuverlässig sein, sondern auch mit einer Vielzahl von Cloud-basierten Diensten und Plattformen kompatibel sein.

Die Zukunft der Remote-Zugriffsprotokolle ist also eine Mischung aus verstärkter Sicherheit, verbesserter Benutzerfreundlichkeit und nahtloser Integration mit anderen Technologien. Als jemand, der sich für Telnet und Netzwerktechnologie interessiert, lohnt es sich, diese Entwicklungen im Auge zu behalten. So kannst du sicherstellen, dass deine Fähigkeiten aktuell bleiben und du die besten Tools für deine Bedürfnisse findest.

Fazit: Der unsichtbare Zugang zur Welt der Computer

In unserem Tauchgang durch die unsichtbare Welt von Telnet haben wir eine Menge entdeckt. Telnet, das Urgestein der Netzwerkprotokolle, hat uns gezeigt, wie es uns ermöglicht, uns in ferne Computer einzuloggen und sie zu steuern, als wären wir direkt davor. Es hat uns in eine Ära eingeführt, in der Befehle Könige waren und die grafische Oberfläche nur eine ferne Zukunftsmusik.

Aber wie bei allem im Leben gibt es auch bei Telnet Licht und Schatten. Die Einfachheit und Direktheit, die es so mächtig macht, bringen auch Risiken mit sich. Die fehlende Verschlüsselung von Daten macht es anfällig für Lauscher und stellt ein Sicherheitsrisiko dar. Doch trotz dieser Risiken hat Telnet immer noch seinen festen Platz, sei es in der Bildung, bei der Verwaltung älterer Systeme oder beim schnellen Testen von Netzwerkdiensten.

Wir haben auch einen Blick auf die Zukunft geworfen. SSH, der sicherere Nachfolger von Telnet, bringt Verschlüsselung und verbesserte Authentifizierungsmethoden ins Spiel und setzt damit neue Standards in Sachen Sicherheit und Funktionalität. Die Welt der Remote-Zugriffsprotokolle entwickelt sich ständig weiter, mit einem klaren Fokus auf Sicherheit, Benutzerfreundlichkeit und Integration.

„Telnet – Der unsichtbare Zugang zu einer unsichtbaren Welt“ hat uns gezeigt, dass die Technologie, egal wie alt, immer noch relevant und lehrreich sein kann. Es hat uns daran erinnert, wachsam zu sein, die Risiken zu kennen und die Werkzeuge zu wählen, die am besten zu unseren Bedürfnissen passen. In einer Welt, die zunehmend vernetzt ist, bleibt das Wissen um die Grundlagen der Netzwerkkommunikation ein unschätzbarer Schatz. Telnet mag vielleicht ein Echo aus einer vergangenen Zeit sein, aber die Lektionen, die es uns lehrt, sind zeitlos.