Hast du dich jemals gefragt, wie Computer und Geräte im Internet miteinander kommunizieren? Stell dir vor, du schickst eine Nachricht über das Internet – aber wie weiß dein…

Tethering: Was ist das und wie funktioniert es?

Du kennst das sicherlich: Du bist unterwegs, dein Laptop oder Tablet hat kein Internet, und du benötigst dringend eine Verbindung, um deine E-Mails abzurufen oder online zu arbeiten.…

Was ist ein Netzwerk-Sniffer?

Du fragst dich vielleicht, was zur Hölle ein Netzwerk-Sniffer ist, oder? Keine Sorge, das ist kein Geheimcode aus einer anderen Welt. Ein Netzwerk-Sniffer ist eigentlich ein ziemlich cooles…

SMTP – Simple Mail Transfer Protocol erklärt

Hast du dich jemals gefragt, wie deine E-Mails von einem Ort zum anderen gelangen? Oder warum du problemlos Nachrichten an Freunde und Kollegen senden kannst, egal wo sie…

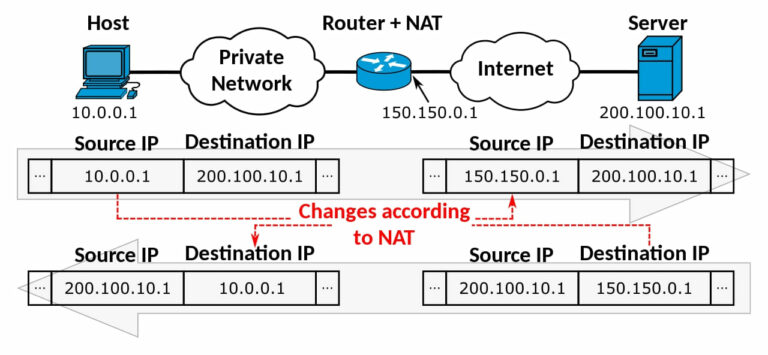

NAT für Anfänger: Was ist Network Address Translation und wofür wird es benötigt?

Hast du dich jemals gefragt, was NAT ist und wofür es gebraucht wird? NAT, oder Network Address Translation, ist eine Methode, die verwendet wird, um private IP-Adressen in…

Was ist Port Forwarding?

Du fragst dich vielleicht, was zum Teufel dieses „Port Forwarding“ ist, von dem alle sprechen, wenn es ums Internet und Router geht. Keine Sorge, du bist nicht allein!…

Was ist ein Gateway

Hast du dich schon mal gefragt, was genau ein Gateway ist? Keine Sorge, du bist nicht allein! In diesem Artikel werde ich dir auf einfache Weise erklären, was…

HTTP (Hypertext Transfer Protocol) erklärt

Du kennst bestimmt das Gefühl, wenn du im Internet surft – einfach auf einen Link klickst und schon öffnet sich eine Webseite. Aber hast du dich jemals gefragt,…

DLNA für Anfänger: So funktioniert das multimediale Netzwerk

Stell dir vor, du sitzt auf dem Sofa, hast aber Lust, deine Lieblingsmusik oder Filme auf dem Fernseher anzuschauen. Hier kommt DLNA ins Spiel! Vielleicht hast du schon…

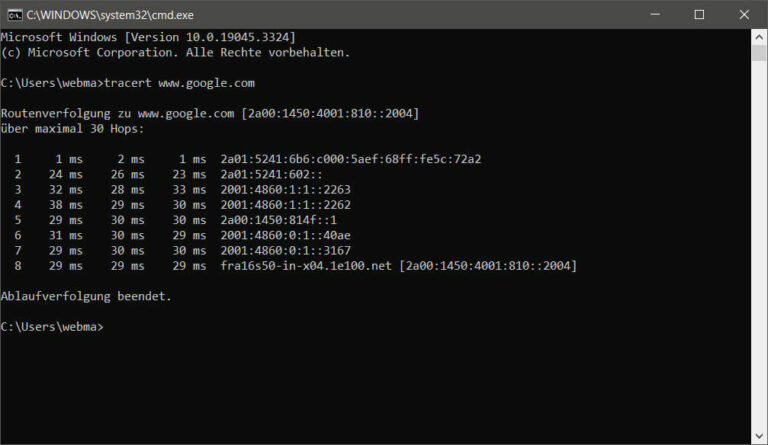

Traceroute (tracert) – So funktioniert die Netzwerkdiagnose

Stell dir vor, du sitzt gemütlich vor deinem Computer und möchtest eine Webseite aufrufen – vielleicht ein lustiges Katzenvideo oder wichtige Infos für die Schule. Aber Moment mal,…

Was bedeutet die Fehlermeldung „Keine gültige IP-Konfiguration“ und wie löst man sie?

Kennst du das? Du möchtest ins Internet gehen oder dein Heimnetzwerk nutzen, aber plötzlich erscheint eine seltsame Fehlermeldung: „Keine gültige IP-Konfiguration“. Das kann frustrierend sein, besonders wenn du…

Malware vermeiden leicht gemacht – Sicher surfen im Netz

Bist du auch manchmal unsicher, wenn es um die Sicherheit deiner Online-Ausflüge geht? Keine Sorge, das geht vielen so! In unserem brandneuen Guide dreht sich alles um das…

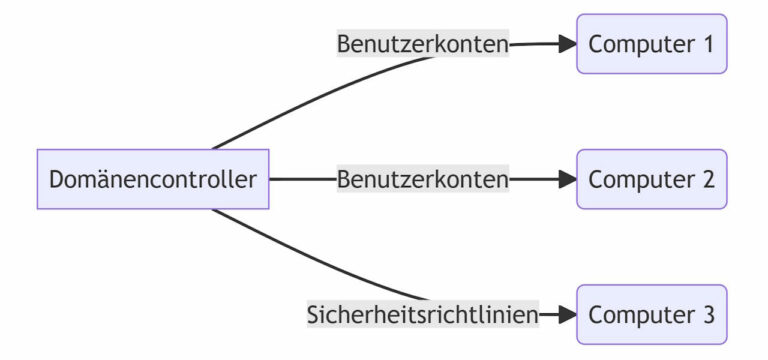

Die Bedeutung von Netzwerkdomänen in der IT-Infrastruktur

In der modernen IT-Landschaft spielt die Organisation und Verwaltung von Netzwerken eine entscheidende Rolle für den reibungslosen Betrieb von Unternehmen. Eine wichtige Komponente, die dabei häufig zum Einsatz…

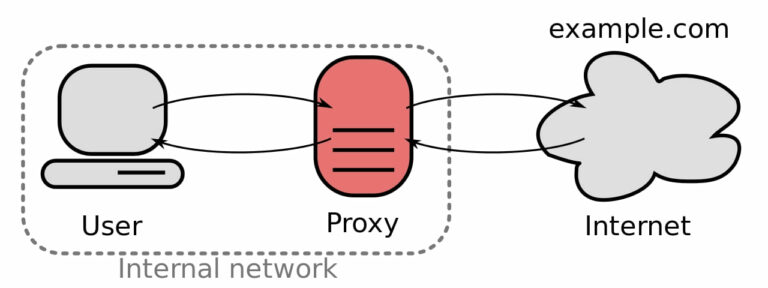

Was ist ein Proxy Server und wofür wird er verwendet?

Kennst du Proxy Server? Das sind praktische Tools, die Anfragen von Clients im Netzwerk an Webserver weiterleiten. Dadurch bleiben deine Daten geschützt und Webinhalte werden schneller geladen. Mit…

Vectoring: Was steckt eigentlich dahinter?

Na, hast du dich schon mal gefragt, wie das Internet eigentlich so schnell zu dir nach Hause kommt? Genau darüber möchte ich mit dir sprechen: Vectoring! Hinter diesem…

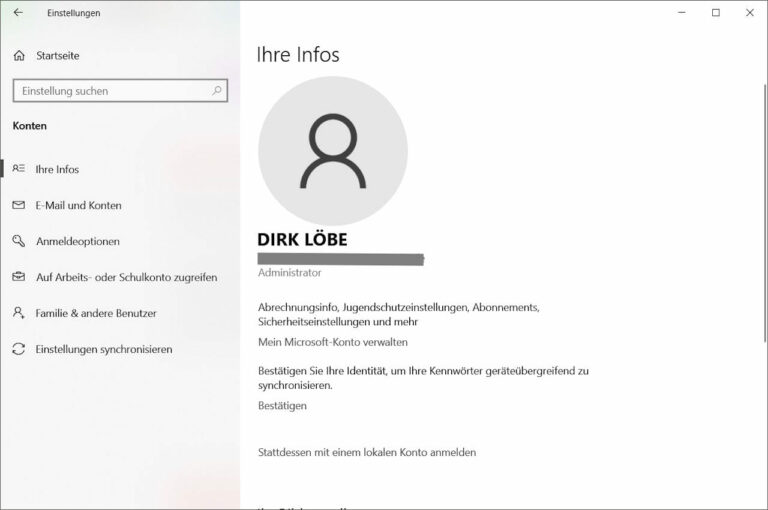

Benutzerkonten bei Windows verständlich erklärt

Willst du mehr über Benutzerkonten bei Windows erfahren? Keine Sorge, ich werde es dir ganz einfach erklären, ohne Fachbegriffe oder komplizierte Technik. Ob du ein Computerneuling oder ein…

Netzwerkstörungen beheben: Tipps und Tricks für ein besseres Netzwerkerlebnis

Dein Netzwerk funktioniert nicht richtig? Du kannst keine Verbindung zum Internet herstellen? Du kannst keine E-Mails senden oder empfangen? Du kannst keine Dateien zwischen Computern freigeben? Wenn du…

Cat 7 – Kabel der Kategorie 7 erklärt

Bist du jemals frustriert gewesen, wenn deine Internetverbindung plötzlich lahmt oder du mit ruckelnden Video-Streams kämpfen musst? Ich fühle dich! Aber wusstest du, dass das richtige Kabel einen…

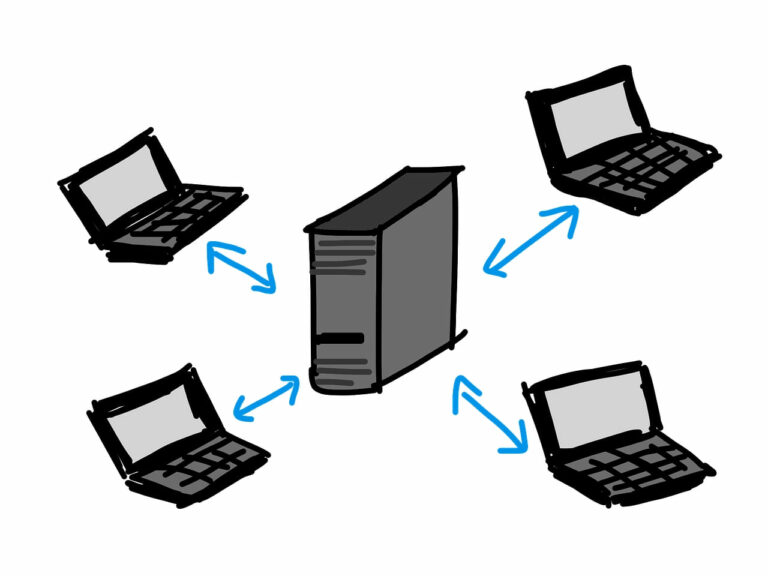

Was ist ein Computer-Netzwerk?

Hast du dich jemals gefragt, wie all diese Computer miteinander kommunizieren? Nun, dafür gibt es etwas Magisches namens „Computer-Netzwerk“! Stell dir vor, du sitzt zu Hause an deinem…

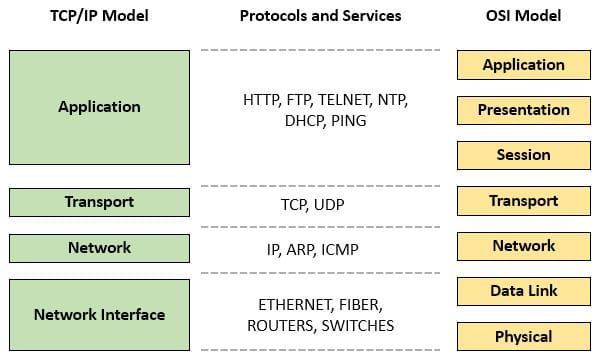

TCP/IP einfach erklärt: Alles, was du wissen musst

Wenn du dich fragst, was TCP/IP eigentlich ist und wie es funktioniert, dann bist du hier genau richtig! TCP/IP ist eine der wichtigsten Technologien, die das Internet und…

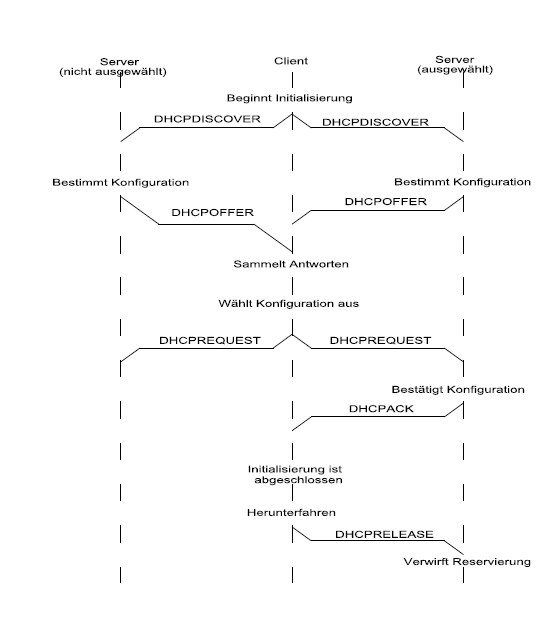

DHCP (Dynamic Host Configuration Protocol) erklärt

Bist du jemals frustriert, wenn du versuchst, dich mit einem Netzwerk zu verbinden und einfach nur online gehen möchtest? Ich fühle dich! Aber keine Sorge, denn ich habe…